こんにちは、”K”です。

とあるシステム導入の検証で以下の環境を作りました。

本構成では、よりセキュアなネットワーク環境を構築することを目的としています。

単一セグメントの無線LAN環境(暗号化)だけでは以下の課題があるため、これらを克服するための設定をご紹介します。

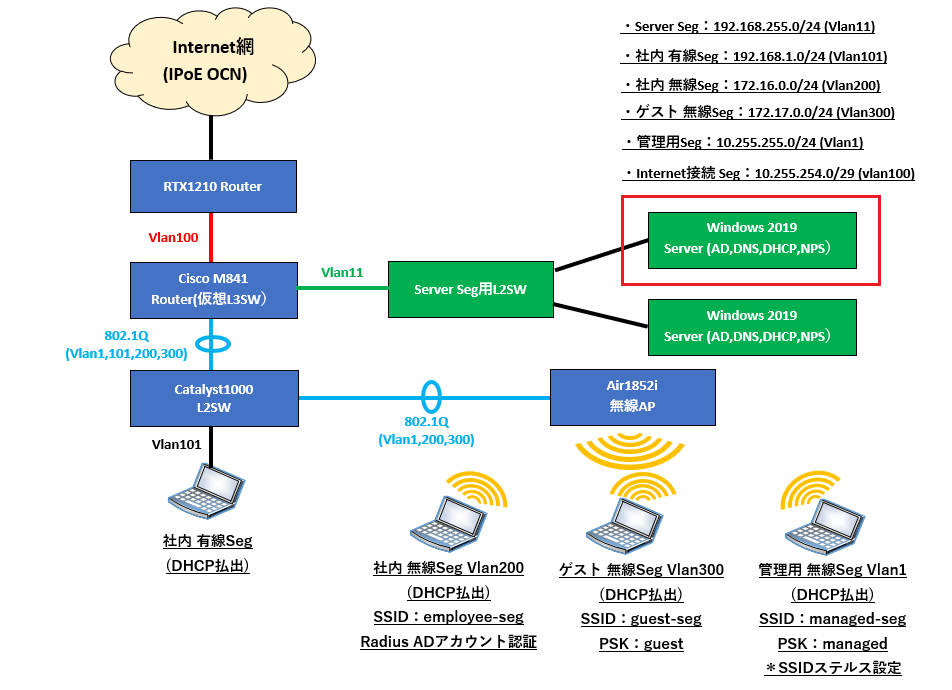

・無線LANのセキュリティ強化(用途に応じた通信を分けられない。ゲスト用と社内用など)

・未認証のクライアントからの接続制御をするのが難しい。

・認証サーバ(AD・DNS・DHCP・NPSの機能を搭載)の信頼性が低いと逆にボトルネックになるので可用性を高める必要がある。

前回の記事ではネットワーク構築の基盤となるルータ・スイッチ・無線APを構築しました。

今回は、認証サーバの構築について解説します。

これによりユーザ名とパスワードを使った認証サービスを利用できるようになり、

また様々なネットワーク機器の認証を一元管理することもできるようになります。

■構成図

Active Directoryサーバーの構築

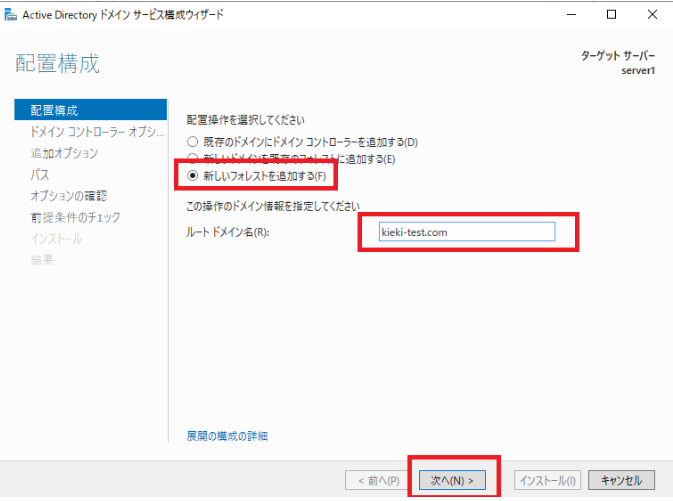

初めに、今回はWindows Server 2019を用意して、そこに新規のフォレストでActive Directory機能を追加します。

AD機能を追加することでネットワーク上のPCや利用者の情報、権限などを一元管理することができるようになります。

■Active Directory インストール中の画面

インストール完了後は再起動を行い、ドメインコントローラー導入まで完了です。

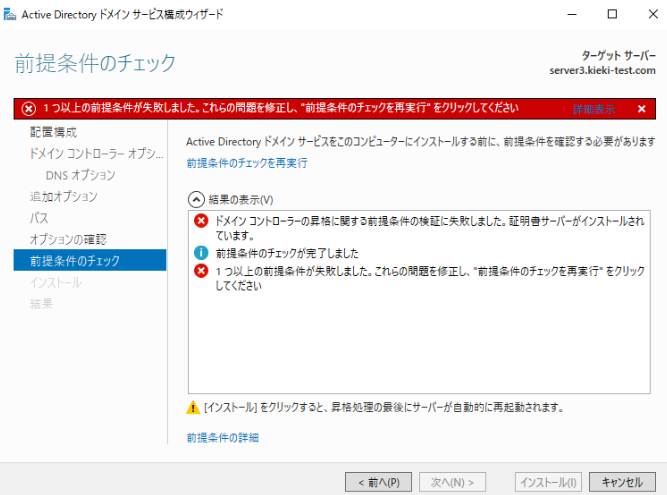

=TIPS=

本サーバを作るのに証明書サービスの導入も必要なのですが、最初Acitve Directoryサービスをインストールする時に一緒に入れたら、下記の画像ようにエラーが発生して怒られました。(泣)

AD DC機能とAD CS機能をまとめてインストールした結果、このエラー解決調査に3時間は迷ってました、、、エラー文の意味を考えればすぐわかるので、「エラー文をよく読めよ」といわれそうですが、、、(笑)

ユーザーとコンピューターの追加

次に、Active Directoryに新規でコンピューターとユーザー、グループの3つを作り、グループの下に作成したユーザーを参加させれば、ユーザー追加の作業は完了です。

※PC名はドメイン参加するクライアントPCと同じにする必要があります。

どちらの名前に合わせても問題ありません。

DNSサーバーの設定

次に、統合DNSサーバーを追加します。これにより、ドメイン名をIPアドレスにする名前解決ができ、インターネットやWebサイトに接続できるようになります。

ADコントローラー昇格を行なう際に自動でレコードが追加されますので、フォワーダーのみ設定を追加します。

一度フォワーダーの追加せずに、存在しないエラーを何時間も探した記憶があります、、、

もし、インターネットにつながらない等(名前解決ができない)であれば、一度フォワーダーを確認することをおすすめします。

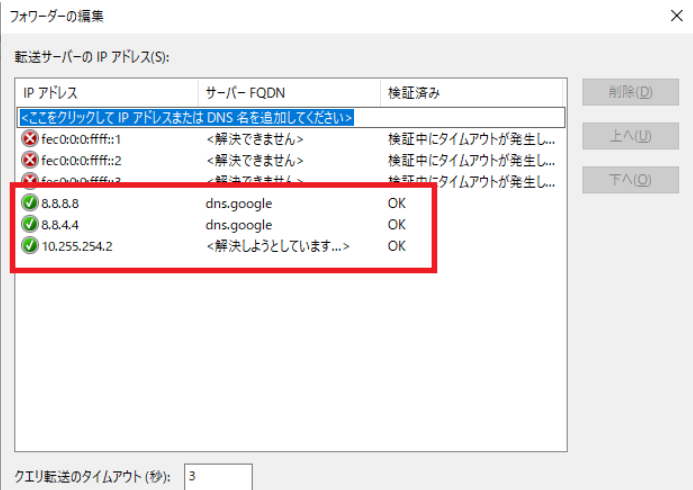

フォワーダーの追加

今回は、フォワード先のIPとして「8.8.8.8」「8.8.4.4」とルーターのデフォルトゲートウェイをフォワーダーに追加します。

以上でDNSの作業は完了です。

DHCPサーバーの構築

DHCPサーバーとは、ネットワークに接続する情報(IPアドレスやDNSリゾルバなど)の情報をクライアントなどに自動的に割り当てる機能です。

これにより、各クライアントはネットワークの設定を手動で行わなくても、LANやインターネットに接続することができます。

新規にDHCP機能を追加します。

DHCPスコープの追加

DHCP機能を追加したら、次に各クライアントに配布するDHCPスコープの設定を行ないます。

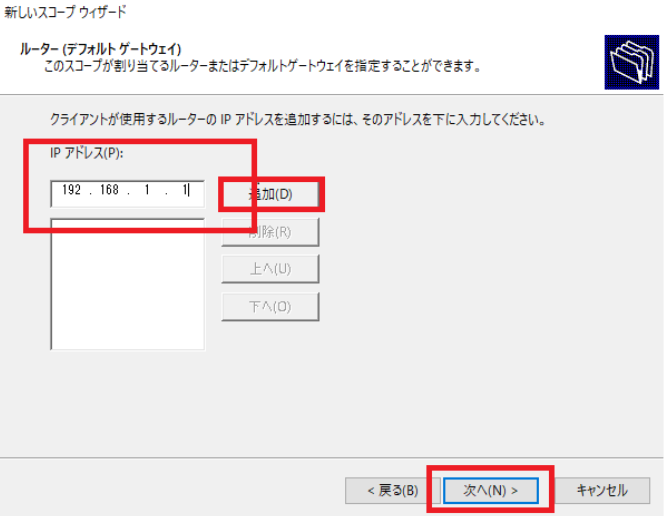

設定を進めて行くと「ルーター(デフォルトゲートウェイ)」の項目が表示されるので、L3スイッチのデフォルトゲートウェイを入力します。

はじめは文字のままルーターのデフォルトゲートウェイを入力しましたが、インターネットにつながらず、、、、、。

検証の構成では間にL3スイッチがあるため、L3スイッチに設定しているIPをデフォルトゲートウェイで入力する必要がありました。完全に罠にはめられました><

■スコープ設定時の「ルーターのIPアドレス」の指定画面

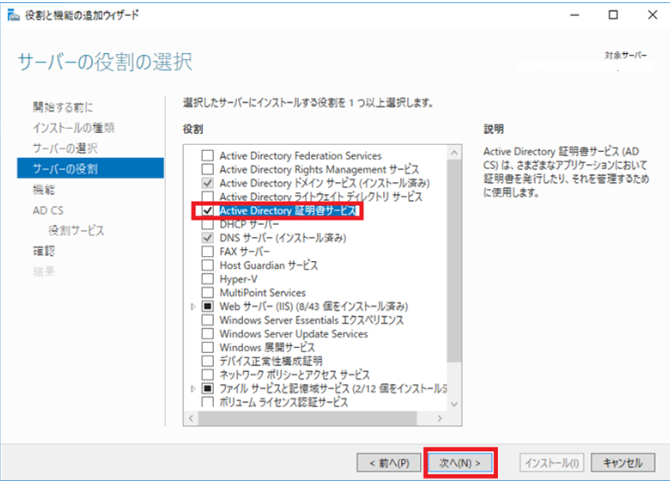

Active Directory 証明書サービスの構築

Active Directory 証明書サービス(AD CS)をインストールすれば、簡単にプライベート証明機関を構築することができます。

「Active Directory ドメイン サービス」と連携して、証明書を発行・配布することができるため、ドメイン環境を利用している場合に証明書の運用・管理がしやすいという利点があります。

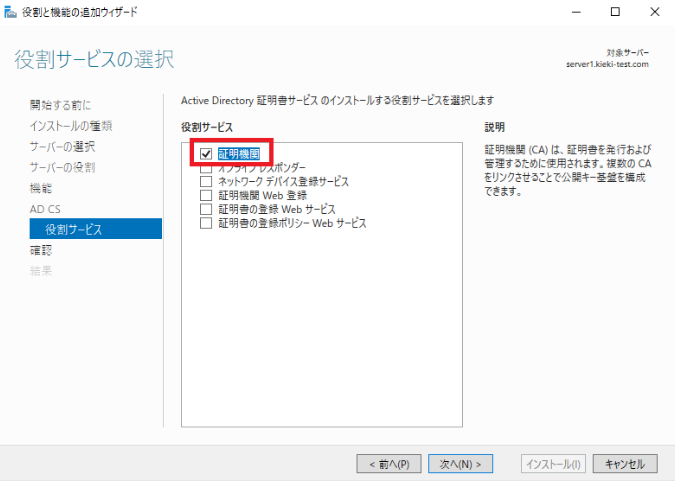

新規にActive Directory証明書サービスを追加し、役割サービスの選択で「証明書機関」を選んで追加します。

「役割サービスの選択」には「証明機関」にチェックを付け、次へをクリックします。

Active Directory証明書サーバーを以下の内容で構成します。

- 「役割サービス」には「証明機関」を選択します。

- 「セットアップの種類」には「エンタープライズ」を選択します。

- 「CAの暗号化」ハッシュアルゴリズム「SHA1」を選択します。

残りはウィザード通りに進め、最後に証明書をADに登録すれば、証明書サービスの設定は完了となります。

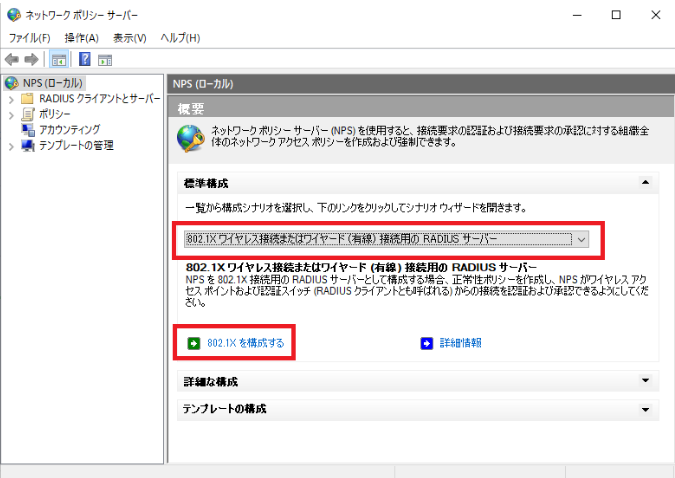

NPS(Radiusサーバー)の構築

ネットワーク ポリシー サーバー (NPS) では、ネットワーク ポリシーおよびユーザー アカウントのダイヤルイン プロパティを使用して、ネットワークに接続するための接続要求を認可するかどうかを判断します。

新規にネットワークポリシーとアクセスサービス機能を追加し、以下画像にある条件でネットワークポリシーの設定を行います。

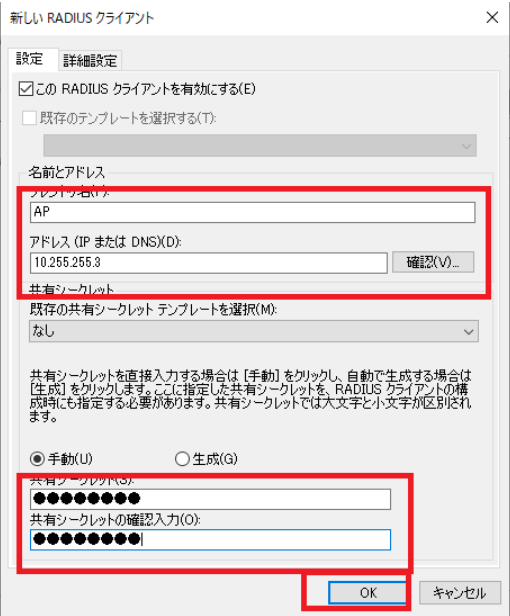

- RADIUSクライアント設定では、「802.1X スイッチの設定」には無線APのIPアドレスを追加します。

※共有シークレットは、無線APの設定で使用したものと同じにします。

問題なくAPが追加されたら、「次へ」をクリックし、先へ進みます。

- 「認証方法の構成」には「Microsoft: 保護された EAP (PEAP)」を選択します。

- 「ユーザーグループの指定」には先ほどADのユーザー追加を行った際に作成したグループを入力します。

あとはウィザート画面に従い進めれば、設定は完了となります。

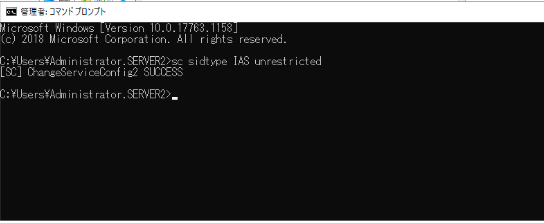

※RADIUS トラフィック用にファイアウォールを構成する

Windowsサーバー2019ではデフォルトで許可となっているNPS用のファイアウォールのルールが動作しないという既知の問題があります。

IASサービスに関連付けられたサービスSIDが、IASサービスをファイアウォールのターゲットにすることを許可しなかったことが原因と考えられます。

Windowsファイアウォールを無効にする、またはコマンドプロンプトで「sc sidtype IAS unrestricted」のコマンドを入力することで解消されます。

まとめ

この記事では、セキュアなネットワークを作るための認証サーバーの構築についてご紹介しました。

検証前は簡単そうに考えていた部分がありましたが、構築する手順が重要だったり、想定していない設定が必要だったりと、かなり躓きました、、、改めてサーバーの仕組みを理解するのは時間がかかるものだと感じました。

障害に備えたセキュアなネットワークを構築するため、サーバーが1台停止してもネットワークに接続できない事にならないように可用性を高めた構成で仕上げていきます。

次の記事では今回作成したサーバーを冗長化していく設定について紹介いたします。