こんにちは。”せん”です。

文系卒で家庭用ルータの設定すらしたことがない状態で配属となり、もうすぐ一年。現在は、主にお客様先のネットワーク構築に関する業務に携わっています。

まだネットワークエンジニアとして身につける事は多く勉強の毎日ですが、ネットワークの設計から構築まで通して作業ができるよう邁進していく所存です。

はじめに

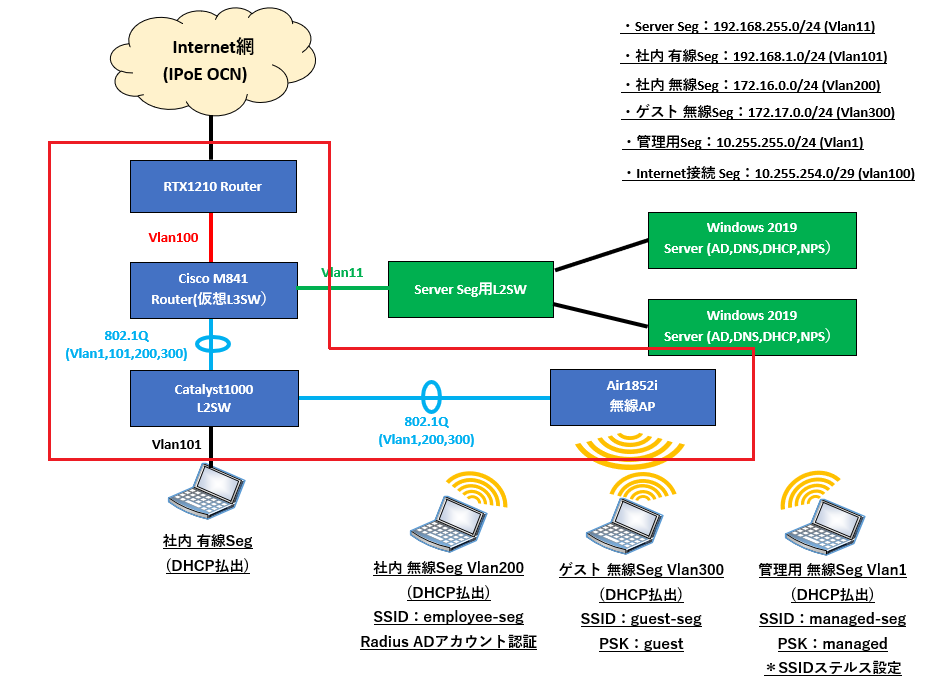

とあるシステム導入の検証で以下の環境を作りました。

本構成ではよりセキュアなネットワーク環境を構築することを目的としています。単一セグメントの無線LAN環境(暗号化)だけでは以下の課題があるため、これらを克服するための設定をご紹介します。

・無線LANのセキュリティ強化(用途に応じた通信を分けられない。ゲスト用と社内用など)

・未認証のクライアントからの接続制御をするのが難しい。

・認証サーバ(AD・DNS・DHCP・NPSの機能を搭載)の信頼性が低いと逆にボトルネックになるので可用性を高める必要がある。

今回は、ネットワーク構築の基盤となるルータ・スイッチ・無線APに関して、設定内容と苦戦した点について紹介します。

構成図

ルータ (YAMAHA)

まず、インターネット接続サービスは、OCNバーチャルコネクトを使いました。

IPv6の世界です!

ルータはYAMAHAのRTX830を使用しています。YAMAHAの公式サイトは設定例も充実しており、初めて設定する時でも内容がわかりやすく書かれているように感じます。

IPoEの接続ではIPv4を使えるようにトンネルを作成し、MAP-Eを設定しました。

※MAP-E(Mapping of Addresses and Ports with Encapsulation) とは、IPv4のパケットをIPv6パケットにカプセル化する技術です。

tunnel select 1

tunnel encapsulation map-e

tunnel map-e type ocn

ip tunnel mtu 1460

ip tunnel secure filter in 400003 400020 400021 400022 400023 400024 400025 400030 400032

ip tunnel secure filter out 400013 400020 400021 400022 400023 400024 400025 400026 400027 400099 dynamic 400080 400081 400082 400083 400084 400085 400098 400099

ip tunnel nat descriptor 20000

tunnel enable 1ここで問題が発生。

本構成では複数のVLANが存在します。しかし、なぜかインターネット接続セグメント(10.255.254.0/29)以外のセグメントからはインターネット側にpingが飛ばない。

試行錯誤したところ、戻りのフィルターが正しく書かれていない事がわかりました。

inの方向へのフィルターの設定を見返すと、インターネット接続セグメント(10.255.254.0/29)以外のセグメントを許可するフィルターが確かにありませんでした。

ip filter 400003 reject 10.255.254.0/29 * * * *

ip filter 400020 reject * * udp,tcp 135 *

ip filter 400021 reject * * udp,tcp * 135

ip filter 400022 reject * * udp,tcp netbios_ns-netbios_ssn *

ip filter 400023 reject * * udp,tcp * netbios_ns-netbios_ssn

ip filter 400024 reject * * udp,tcp 445 *

ip filter 400025 reject * * udp,tcp * 445

ip filter 400026 restrict * * tcpfin * www,21,nntp

ip filter 400027 restrict * * tcprst * www,21,nntp

ip filter 400030 pass * 10.255.254.0/29 icmp * *

ip filter 400032 pass * 10.255.254.0/29 tcp * ident許可されていなかったら、pingは通らないですよね。

ということでフィルターを以下の通り設定すると、それぞれのセグメントからインターネット側にpingが飛びました。

セグメントが複数あるのにも関わらず、公式の設定例の読み替えが足りなかったことが要因でした。

tunnel select 1

ip tunnel secure filter in 400003 400020 400021 400022 400023 400024 400025 400030 400031 400033 400032 400034 400035 400036

tunnel enable 1

ip filter 400003 reject 10.255.254.0/29 * * * *

ip filter 400020 reject * * udp,tcp 135 *

ip filter 400021 reject * * udp,tcp * 135

ip filter 400022 reject * * udp,tcp netbios_ns-netbios_ssn *

ip filter 400023 reject * * udp,tcp * netbios_ns-netbios_ssn

ip filter 400024 reject * * udp,tcp 445 *

ip filter 400025 reject * * udp,tcp * 445

ip filter 400026 restrict * * tcpfin * www,21,nntp

ip filter 400027 restrict * * tcprst * www,21,nntp

ip filter 400030 pass * 10.255.254.0/29 icmp * *

ip filter 400031 pass * 10.255.255.0/24 icmp * *

ip filter 400032 pass * 172.16.0.0/24 icmp * *

ip filter 400033 pass * 172.17.0.0/24 icmp * *

ip filter 400034 pass * 192.168.1.0/24 icmp * *

ip filter 400035 pass * 192.168.255.0/24 icmp * *

ip filter 400036 pass * 10.255.254.0/29 tcp * identL3SW (Cisco)

L3SWでは各セグメントにVLANを作成し、以下の項目を割り当てます。

- IPアドレス

- アクセスリスト

- DHCPリレーエージェント

interface Vlan1

description ##Managed_seg##

ip address 10.255.255.1 255.255.255.0

ip access-group 101 in

ip helper-address 192.168.255.10

ip helper-address 192.168.255.11

access-list 101 deny ip 10.255.255.0 0.0.0.255 172.17.0.0 0.0.0.255

access-list 101 permit ip any anyルータとサーバーセグメントをつなぐ2つのポートはアクセス、L2SWをつなぐポートは複数のVLANが通るのでトランクポートに設定します。

interface GigabitEthernet0/0

description ##Server_L2SW##

switchport access vlan 11

no ip address

!

interface GigabitEthernet0/1

description ##Catalyst1000_L2SW##

switchport trunk allowed vlan 1,101,200,300,1002-1005

switchport mode trunk

no ip address

!

interface GigabitEthernet0/2

description ##RTX1210_Router##

switchport access vlan 100

no ip addressL2SW (Cisco)

今回、個人的に一番苦戦したのは何と言ってもL2SWでした。

なぜなら、このL2SW、機能上L3SWの設定も可能だからです。何を血迷ったか、各VLANを再び作成した上でさらにL3SWのようにIPアドレスを振っていました。

今回のL2SWに関してはポートベースVLANであるため、L2 VLANを切るだけで良いのです。

interface Vlan1

ip address 10.255.255.2 255.255.255.0デフォルトルートゲートウェイはL3SWの同セグメントのIPアドレスを設定します。

ip default-gateway 10.255.255.1あとは、各インターフェイスにVLANを割り当てます。

interface GigabitEthernet1/0/1

switchport trunk allowed vlan 1,101,200,300

switchport mode trunk

switchport nonegotiate

!

interface GigabitEthernet1/0/2

switchport trunk allowed vlan 1,200,300

switchport mode trunk

switchport nonegotiate

!

interface GigabitEthernet1/0/3

switchport access vlan 101

switchport mode access

!

interface GigabitEthernet1/0/4

switchport trunk allowed vlan 1,200

switchport mode trunk無線AP (Cisco)

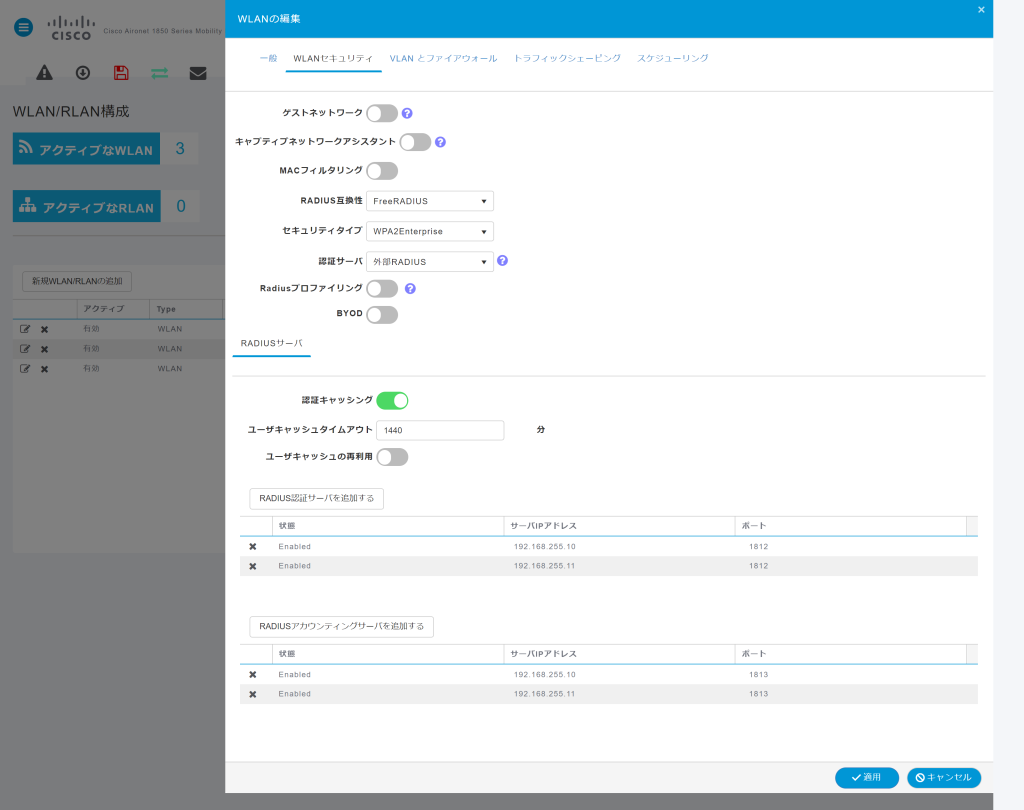

無線の設定に関してはGUIで行いました。

コントローラ機能があるAPなので管理用セグメントを使用し、まずコントローラを設定。次に各セグメントにSSIDを振り分けていきます。

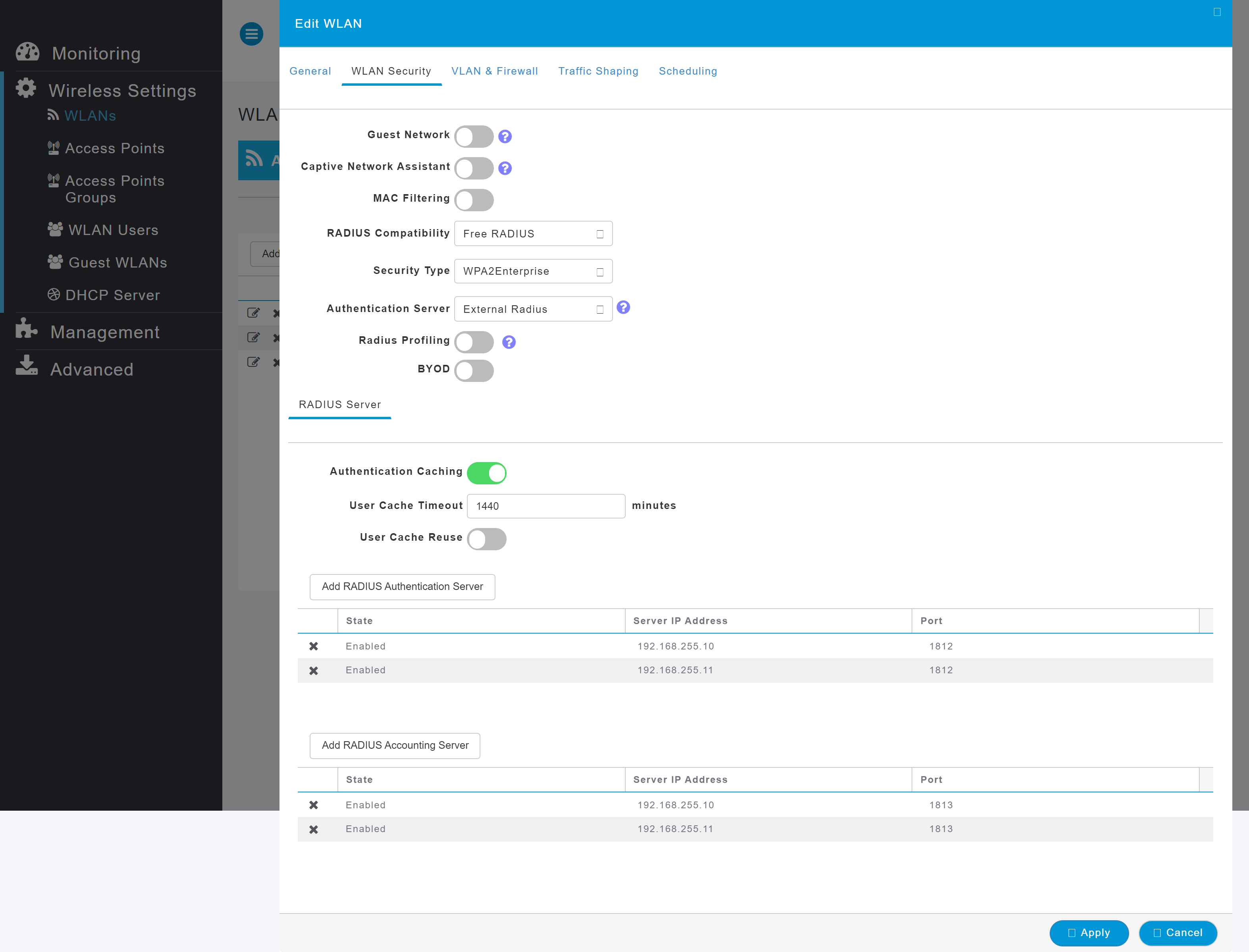

構成上の社内無線に関してはRadiusの認証を行うのでWPA2エンタープライズを指定、プライマリ・セカンダリサーバーを登録します。

管理用SSIDは容易にアクセスされては困るため、ステルスの設定をします。

まとめ

以上でネットワーク機器の設定は完了です。

やはり既存のコンフィグを写して設定することと自分で考えてフィルターを入れる、VLANを作成することの難しさをひしひしと感じました。

各機器に対して肝となった設定を再度記載します。

・ルータ:ルーティングの流れを把握し、スタティックルート・フィルターが正しく書かれていること

・L3SW:本構成で作成したVLAN間の関係性を理解し、アクセスリスト・DHCPリレーエージェントを設定すること

・L2SW:レイヤー2の概念をきちんと理解した上で全体の設定を行うこと

・無線AP:認証方法をPSKとRadius認証で切り分けて設定すること

次回の記事では、Radius及びAD・DNS・DHCPサーバーの構築に関してご紹介いたします。