こんにちは。Sqripts編集部のキジトラです。

組織におけるパスワード管理、第4回目となる今回は「MITRE ATT&CK※フレームワークに見るパスワード管理」についてです。

サイバー攻撃は日々巧妙化しており、その中でもパスワードは攻撃者にとって格好の標的となります。本記事では、サイバー攻撃の戦術やテクニックを体系的にまとめた「MITRE ATT&CKフレームワーク」を基に、攻撃者がどのようにパスワードを悪用するのか、その手口と対策について詳しく解説していきます。セキュリティ戦略を考える上で、参考にしていただければ幸いです。

※MITRE ATT&CK:読み方「マイターアタック」

MITRE:アメリカの非営利団体であるMITRE Corporation

ATT&CK:「Adversarial Tactics, Techniques, and Common Knowledge(敵対者(攻撃者)の戦術、技術、および共通知識)」の略

MITREのフレームワークとは

正式には「MITRE ATT&CK」と記載され、MITREという非営利組織が作成しているフレームワークを指します。このフレームワークでは、CVE※を基に実際のサイバー攻撃を複数のプロセスに分け、各プロセスで用いられる戦術やテクニックに関する詳細情報を提供しています。

これらの情報を活用することで、組織は自組織が特に注意すべきハッカーグループを特定し、そのハッカーグループが得意とする攻撃手法・ツールを把握することができるなど、サイバーセキュリティ戦略を考える上で非常に役に立つフレームワークと言えます。

※CVE:Common Vulnerabilities and Exposures(共通脆弱性識別子)

脆弱性情報をデータベース化したもの。

MITRE ATT&CKの攻撃プロセスとパスワード

ここではMITRE ATT&CKで定義されている攻撃プロセスと、各プロセスでハッカーがどのようにパスワードを悪用して攻撃を展開するのか、そのテクニックを解説してきます。

MITRE ATT&CKで定義されている攻撃プロセス

はじめに、MITRE ATT&CKで定義されている攻撃プロセスを解説します。

基本的には 1~14 の順で攻撃プロセスは進行していきますが、実際には途中から攻撃プロセスが開始されたり、1 から 4 に一気に攻撃プロセスが進むことがあるため、あくまで一連の流れとして考えるのがよいでしょう。

MITRE ATT&CKの攻撃プロセス

- 偵察 (Reconnaissance)

- リソース開発 (Resource Development)

- 初期アクセス (Initial Access)

- 実行 (Execution)

- 永続化 (Persistence)

- 特権昇格 (Privilege Escalation)

- 防御回避 (Defense Evasion)

- 認証情報アクセス (Credential Access)

- 探索 (Discovery)

- 横展開 (Lateral Movement)

- 収集 (Collection)

- コマンド&コントロール (Command and Control)

- データ窃取 (Exfiltration)

- 影響 (Impact)

攻撃プロセスとパスワードの関係性

では、一連の攻撃プロセスでハッカーはどのようにパスワードを悪用し、攻撃を有利に進めるのでしょうか。ここでは、具体的な攻撃内容を含め、一連の流れを解説していきます。

※攻撃手法は多様ですので、ここではあくまで一例をご紹介します。

各攻撃プロセスとパスワードの悪用され方

- 偵察:ダークウェブに漏洩しているID・パスワードを探索、入手

- リソース開発:偵察情報を活用した、フィッシングメール、なりすましサイトなどを作成

- 初期アクセス:ソーシャルエンジニアリング、総当たり攻撃などで、一般ユーザーのID・パスワード(以降、アカウントと表記)利用を試みる

- 実行:一般ユーザーのアカウント悪用、エクスプロイトコードの実行等、後続の攻撃プロセスのための活動を実施

- 永続化:システム設定変更、新たなユーザーアカウント作成等により感染対象へのアクセス経路を秘密裏(セキュリティ製品等で検知されないよう)に確保する

- 特権昇格:設定不備、脆弱性悪用等により、一般ユーザーアカウントを権限昇格、特権アカウント奪取するなどして、所謂、特権アクセス権を掌握する

- 防御回避:セキュリティ対策の検知・防御を回避できるように設定を書き換える等する

- 認証情報アクセス:キーロガーなどにより感染範囲内にあるパスワード等の認証情報の取得を試みる

- 探索:主に正規ツールを利用して、接続先システム、ローカルアカウント情報等、攻撃範囲拡大のためにNWを探索する

- 横展開:他のNW等へ感染範囲を拡大し、攻撃を継続する

- 収集:ストレージ、ブラウザ内等にある情報(個人情報・アカウント情報等)を収集する

- コマンド&コントロール:10までで収集した情報等を正規ツール・サービスを利用して、秘密裏に外部に持ち出す環境を整える

- データ窃取:セキュリティ対策を回避しながら、データを外部に持ち出す

- 影響:データの破壊・改ざん、暗号化によるシステムダウンを被害を引き起こす

ここで挙げたものはあくまで一例となりますが、パスワードの観点からみると【主に攻撃の初期フェーズで直接的に悪用される】【他の攻撃の足掛かりとなる】という点がポイントとなります。また、守る側は併せて以下の点を強く認識する必要があります。

- 想像以上に多くのパスワード情報が、既にダークウェブに漏れていること

- 高度なスキルが無くともブラウザ内のパスワード情報等は容易に入手ができること

- パスワードが推測可能、使い回されていると攻撃は短時間かつ低コストで進められる

- 攻撃にAI等を駆使することで、フィッシングの精度が飛躍的に向上し、それらの攻撃はセキュリティ製品での検知が極めて困難であること

パスワードを悪用する攻撃への対策方法

ここまで、MITRE ATT&CKの攻撃プロセスと各プロセスにおけるパスワードの悪用手法を解説してきましたが、最後にそれらの攻撃への対策について考えていきます。

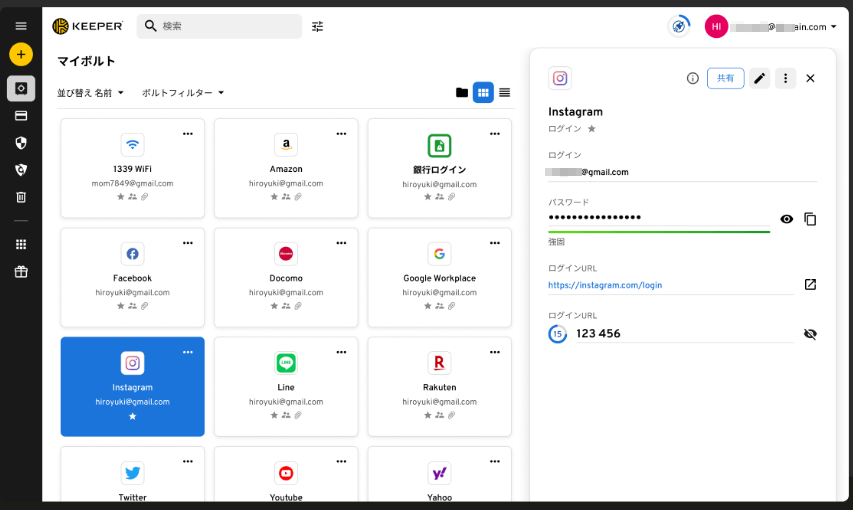

企業向けパスワードマネージャー

サイバー攻撃に対抗していく上で特効薬はありませんが、パスワードを悪用する攻撃に対処するには基本的に専用ツールが必要不可欠となります。最も一般的な例として、組織においては企業向けパスワードマネージャーの利用が挙げられます。パスワードマネージャーを用いることで以下のような範囲・観点で対策が可能となります。

- 偵察

- ダークウェブモニタリングで漏洩パスワードを監視

⇒ 悪用可能な漏洩情報を事前に把握し、未然に対応が可能

- ダークウェブモニタリングで漏洩パスワードを監視

- リソース開発 及び 3. 初期アクセス

- パスワード自動生成&自動入力機能により、従業員がパスワードを覚えない体制を構築

⇒ フィッシングサイト等へのパスワード誤入力を阻止、推測しやすいパスワードの利用も抑止

- パスワード自動生成&自動入力機能により、従業員がパスワードを覚えない体制を構築

- 特権昇格 及び 8. 認証情報アクセス

- 安全性の高いパスワード共有により、誰でもパスワードが見れる状況を回避(=最小限の原則に基づくパスワード管理を実現)

⇒ サイバー攻撃を“やりにくく”し、高い権限のアカウントを簡単に悪用できなくする

- 安全性の高いパスワード共有により、誰でもパスワードが見れる状況を回避(=最小限の原則に基づくパスワード管理を実現)

- 攻撃全般に対して

- パスワード利用状況のログを監視し、不審なアカウント利用を検知

⇒ 一般・特権アカウント共に、不自然な利用を早期検知することで感染範囲を最小限にする

- パスワード利用状況のログを監視し、不審なアカウント利用を検知

まとめ

- MITRE ATT&CKはCVEを基にしたサイバー攻撃の戦術やテクニックを分類したフレームワークで、組織は自組織を狙うハッカーや攻撃手法を把握し、セキュリティ戦略を構築するために利用できます。

- 企業向けパスワードマネージャーを活用することで、攻撃プロセス毎に対策が可能であり、セキュリティリスクの低減に寄与します。

- マルウェア等に対する耐性が極めて高い強固な暗号化メカニズムで認証情報(パスワード等)を保護できる企業向けパスワードマネージャーでは、具体的に以下のような対策が可能となります。

- ダークウェブモニタリングで漏洩パスワードを監視

- パスワード自動生成&入力機能で、従業員がフィッシング被害にあるリスクを低減

- 安全性の高いパスワード共有とログ監視で不審なアカウント利用を検知