※本ページに記載の部署名・役職名・所属は2024年6月12日現在の情報です

2024年6月12日(水)~14日(金)に幕張メッセで開催されたインターネットテクノロジーのイベント「Interop Tokyo 2024」に参加してきました。

今回は、6月12日に行われた基調講演のひとつ、株式会社AGEST、KELA株式会社、フォースポイント・ジャパン株式会社の3社による「【情報漏洩/流出対策】最前線~ダークウェブ監視と内部不正対策のリーディング企業が組織内外の視点から語る、サイバーセキュリティとリスクマネジメント~」についてレポートします。

モデレーター

株式会社AGEST マーケティング本部 岡部 康弘 氏

スピーカー

KELA株式会社 Head of pre-sales 川崎 真 氏

フォースポイント・ジャパン株式会社 Sales Director 布宮 友寛 氏

なぜこのテーマを選んだのか

冒頭はモデレーターを務めたAGEST・岡部氏のセッションでした。

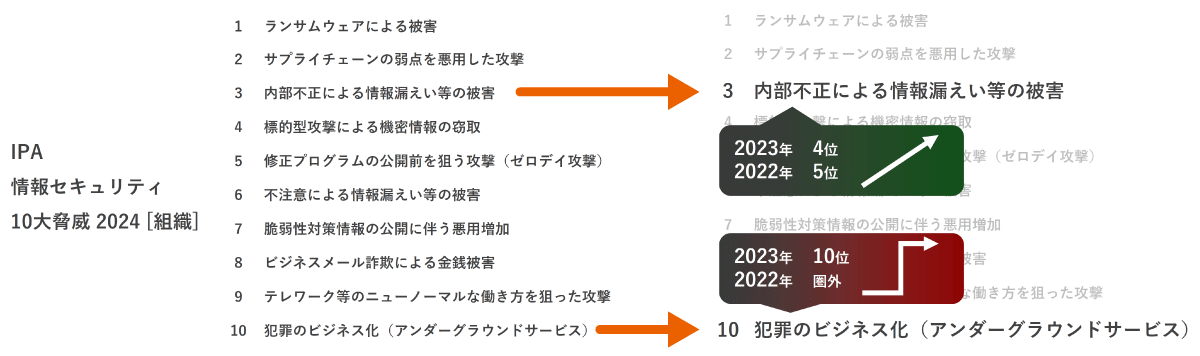

今回の講演テーマを選んだ理由について、IPAの「情報セキュリティ10大脅威2024[組織]」の中で「内部不正による情報漏洩等の被害」、「犯罪のビジネス化(アンダーグラウンドサービス)」が過去3年で順当に順位を上げてきていること、また2023年の日本国内における個人情報流出件数が過去最大であったことに触れ、「内部不正対策」「ダークウェブ監視」が企業にとって喫緊の課題であり、注目度の高いテーマであることについて解説しました。

情報漏洩とは?情報が漏洩すると何が起こるのか

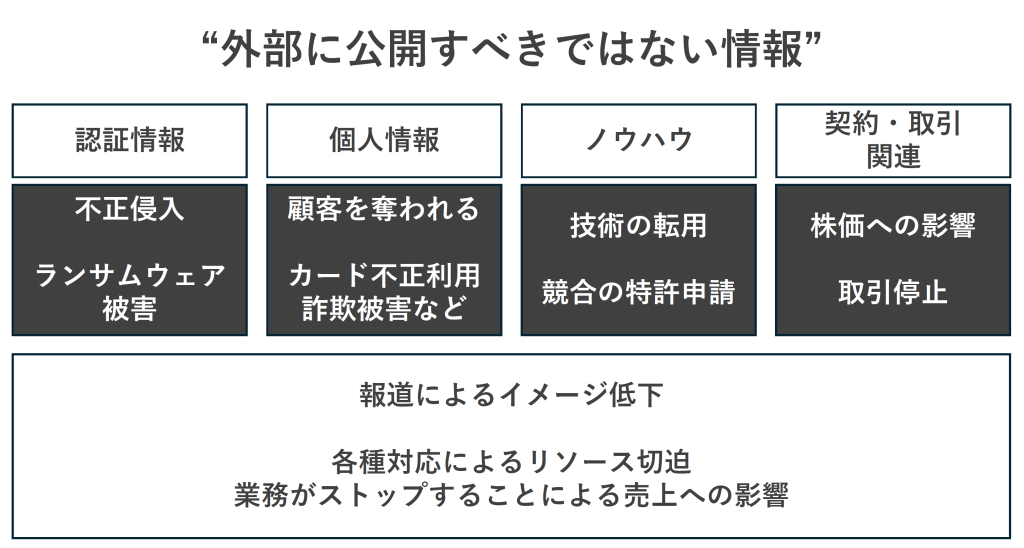

情報漏洩とは何か?について講演では「”外部に公開すべきでない情報”が第三者に渡ってしまうこと」と定義していました。

“外部に公開すべきでない情報”とそれが漏洩した際に起こり得る事象の代表例が、以下のスライドで解説されていました。

さらには報道によるイメージの低下、各種対応によるリソースの切迫、売上への影響などなど、ダメージは計り知れず、「情報漏洩がもたらす影響は全てが致命的」と考えられます。

情報はどこから流出するのか?

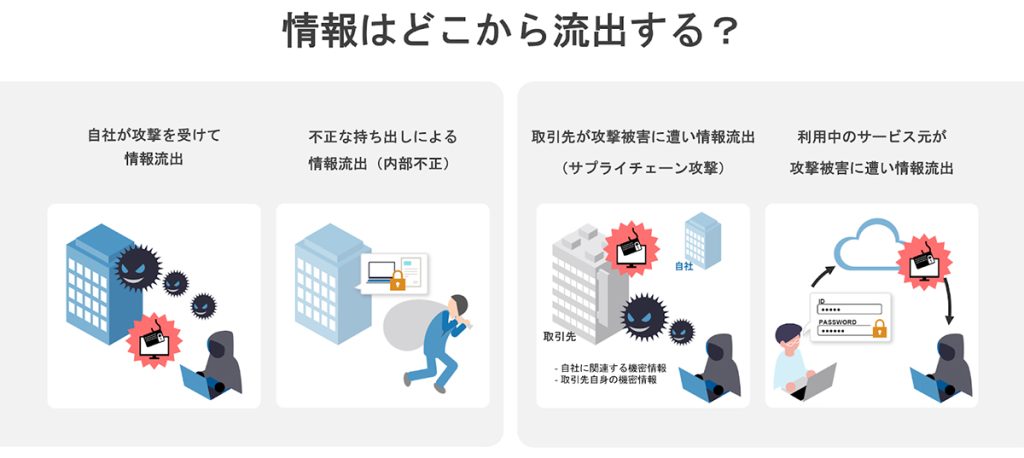

では、情報はどこから流出するのでしょうか。情報漏洩のルートを大きく4つに分けて解説されていました。

- 自社が攻撃を受けて情報流出

- 不正な持ち出しによる情報流出(内部不正)

- 取引先が攻撃に遭い情報流出(サプライチェーン攻撃)

- 利用中のサービスが攻撃被害に遭い情報流出

スライド画像の左から番号を振って記載しましたが、3番(画像の右から2番目)は「自社ではなく取引先が攻撃を受けることにより自社の情報が漏洩し、自社も攻撃対象となってしまう」というケースです。

そして4番(画像の一番右)は業務上使用しているサービスの提供元が被害に遭い、登録してある認証情報などが流出してしまうケースです。

これらのケースから分かることは、

- 自社の努力だけでは防げない領域がある

- 情報流出のリスクを 0 にすることは難しい

ということです。

リスクの深掘り

続いてKELA株式会社の川崎氏、フォースポイント・ジャパン株式会社の布宮氏の登壇です。

リスクを深掘りした上で、その対応方法までを解説しました。

① 組織の外部という視点

流出した情報は、どこで、誰が、どのように扱っているのか?

KELA・川崎氏は、流出した情報が「どこで、誰が、どのように扱っているのか」について、まずは「どのように流出したか」に着目するとのこと。

その上で、サイバー攻撃者がサイバー犯罪の目的で流出させたとなれば、当然のことながら情報は「サイバー犯罪者」に渡ってしまいます。

サイバー犯罪者たちの目的は、興味本位、政治的な目的、国家の支援によるものなどさまざまですが、大多数は「それを生業にしている」とのことでした。

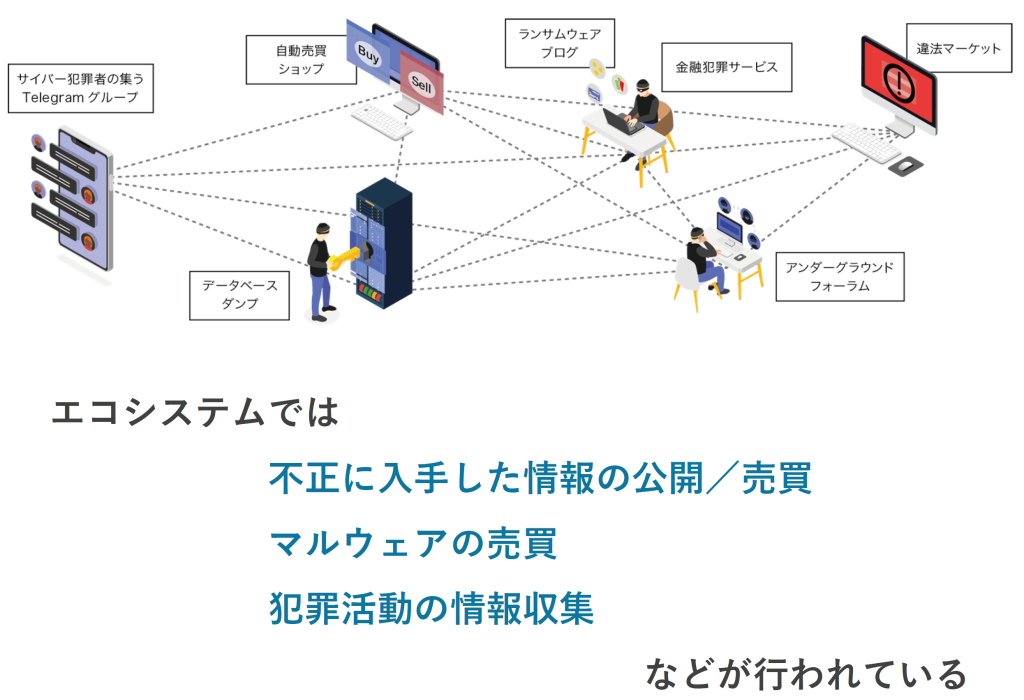

サイバー犯罪者たちはインターネット上でコミュニティ(エコシステム)を形成しており、時として実際に売買を行う、情報を共有する、そのような場があるのだそうです。

このコミュニティはかなり大規模なものであるとのことで、会場参加者限定のスライドなども使って具体的に解説されていました。

サイバー犯罪者のエコシステム内で行われていることの例としてクレジットカードの犯罪が取り上げられました。

フィッシング、スキミングなどの形でカード情報が盗まれると、その情報はエコシステム内で売買、あるいは共有されます。クレジットカード情報を取得したサイバー犯罪者たちは、その情報を使ってクレジットカードを不正利用します。クレジットカード情報を取引する場は闇サイト、ダークウェブなどと呼ばれる領域に存在していますが、最近の傾向としてはダークウェブだけでなく、テレグラムという匿名性の高いSNSを使用して取引している例も多いようです。講演会場では実例をスクリーンに表示し解説されていました。

配信無しの現地講演ならではの情報も多く(撮影・録音が禁止されていました)、会場では興味深くスクリーンに見入る聴講者の姿も印象的でした。

② 組織の内部という視点

続いてフォースポイント・ジャパン株式会社・布宮氏のスピーチです。

内部から情報を持ち出すパターンを具体的に解説

今回は「内部から情報を意図的に持ち出すパターン」について解説しました。

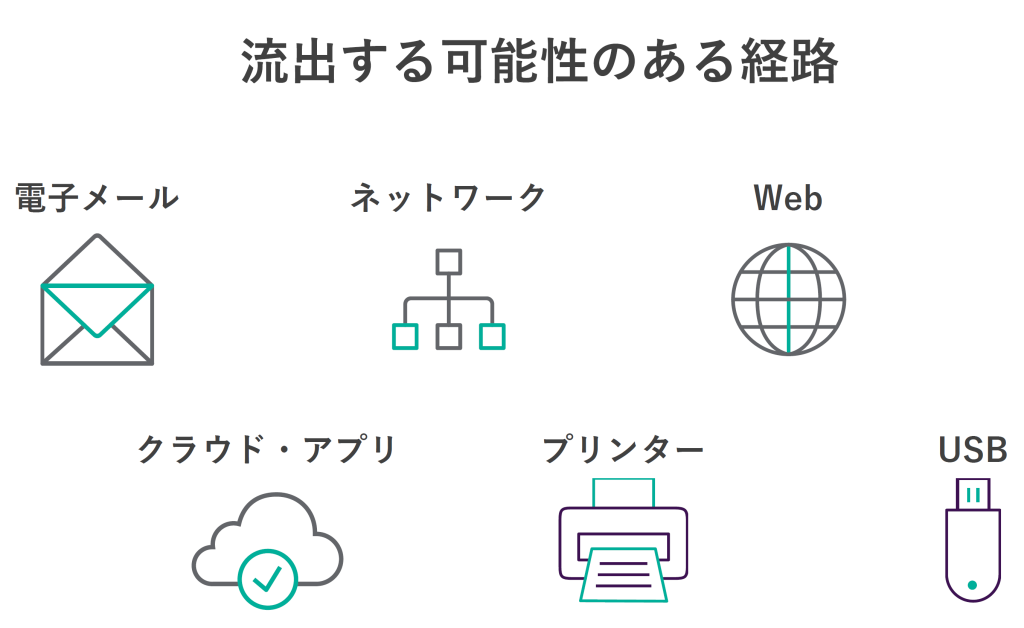

情報漏洩は基本的には、普段使っている端末を起点に、上の図で示したような多様な経路からの流出が考えられるます。

個人のクラウドストレージへのアップロードやファイル転送サービスなどの利用も想定されますが、依然として主流なのは電子メールで、プリンタやUSBメモリといった外部出力機器からの流出も根強く残っているということでした。

内部から情報を持ち出すのはどんな人物なのか?その動機は?

会社の情報を持ち出すパターンとしては、

- 悪意を持って意図的に持ち出す(転職を機に情報を故意に持ち出す場合も含まれる)

- 意図せずに持ち出してしまった・漏洩してしまった

この2パターンが考えられます。

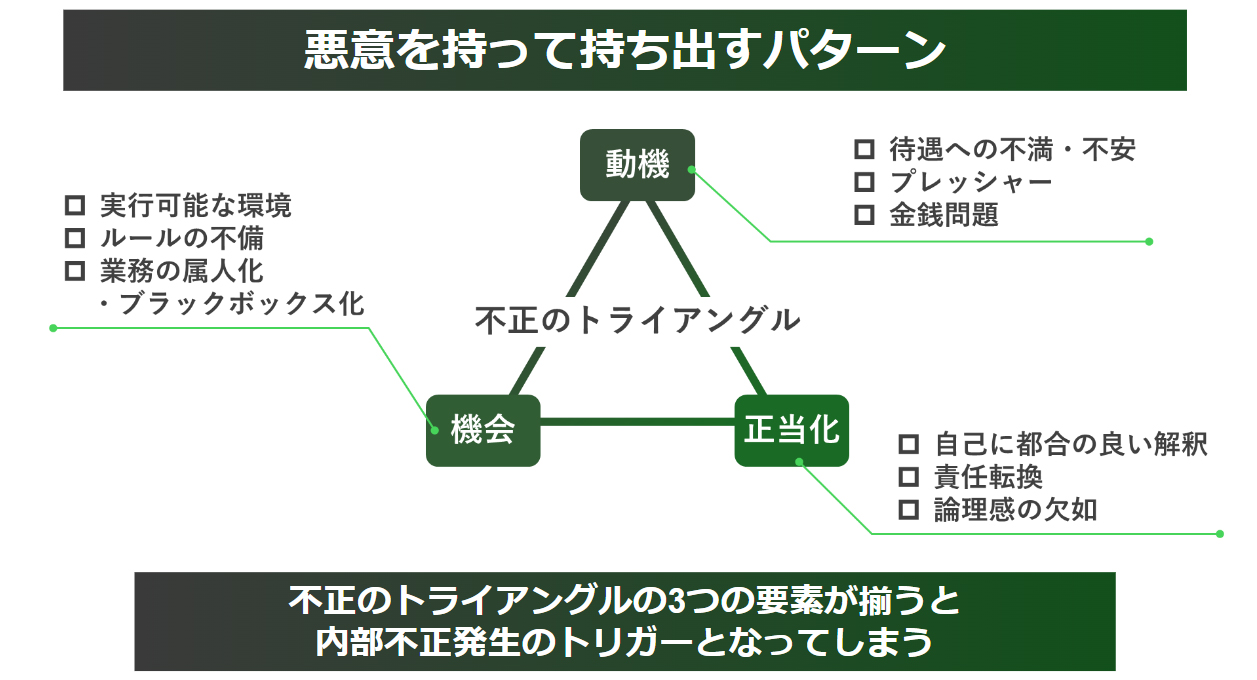

悪意を持って持ち出すパターン

悪意を持って持ち出すパターンとしては、心理学的な要因として「不正のトライアングル」の下図が示されました。

動機、機会、正当化という3つが揃った時に不正が起こる、または起こりやすいという判断ができるとのことです。

意図せず持ち出すパターン

一方で、意図せず持ち出してしまうパターンについても、情報の漏洩が起きやすくなっているとの解説がありました。

背景としては、在宅勤務などの働き方の多様化や、BYOD(私的デバイスの業務利用)が盛んに行われるようになったこと、また多種多様なクラウドサービスを利用する上で設定を誤り、個人情報が見える状態になっていた、などさまざまな要因が考えられます。

便利な世の中になっている反面で、情報漏洩が起きやすくなっているのも事実とのことでした。

リスクへの対応方法

続いて内部不正による情報漏洩、そしてダークウェブなどに流出してしまった情報の対応方法についての解説がありました。

内部からの不正な持ち出しへの対策

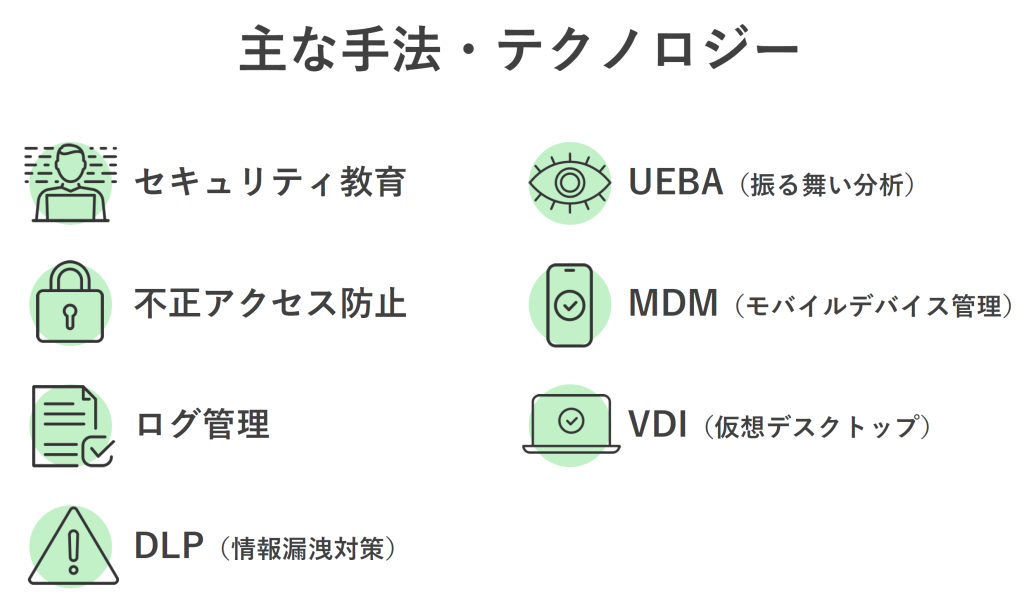

内部からの不正な持ち出しへの対策として、布宮氏は以下のスライドで解説しました。

「内部不正対策」と検索すると、さまざまなツールも出てきますが、まず最も大事なのは「セキュリティ教育」で従業員のリテラシーをきちんと上げることだと解説されていました。

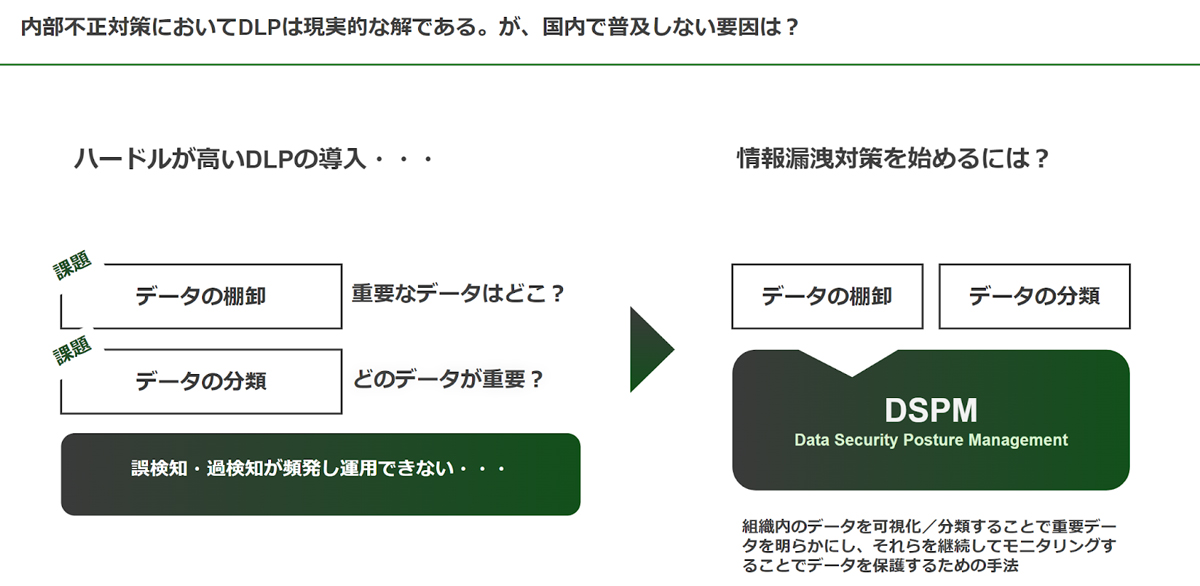

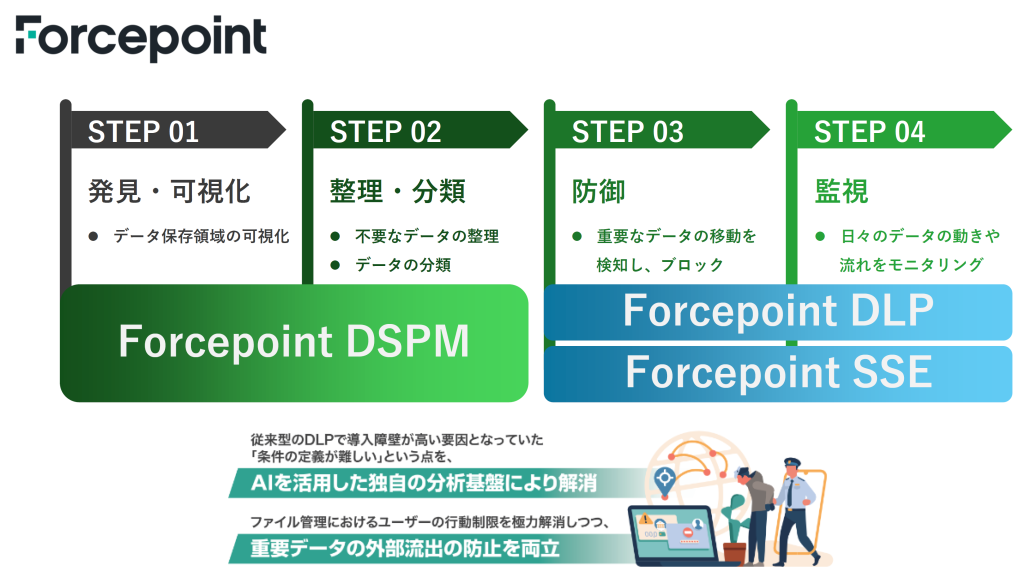

従業員の教育を最初に行い、その次にツールを検討します。中でも「DLP」が最適解ではあるものの、導入してもうまくいかなかった、効果的なのかもしれないが使いこなせなかった、という法人も多いということでした。

その理由としては、「データの棚卸ができていないこと」が挙げられます。

- データの重要度

- 社外秘かそうでないか

等での分類ができていない法人が非常に多く、この状態でDLPを導入すると、誤検知や検知の頻発が発生して有効に使うことができない、という状況を招いてしまうということでした。

ではどうすればいいのか、その対策として「データの棚卸・分類 = 守るべき対象の見える化)」から始めましょう、と提案されていました。

具体的には、DSPM(Data Security Posture Management)という手法を活用し、さらにDLPと組み合わせることで効果的な情報漏洩対策が可能となるとのことでした。

外部に流出した情報の検知と対応

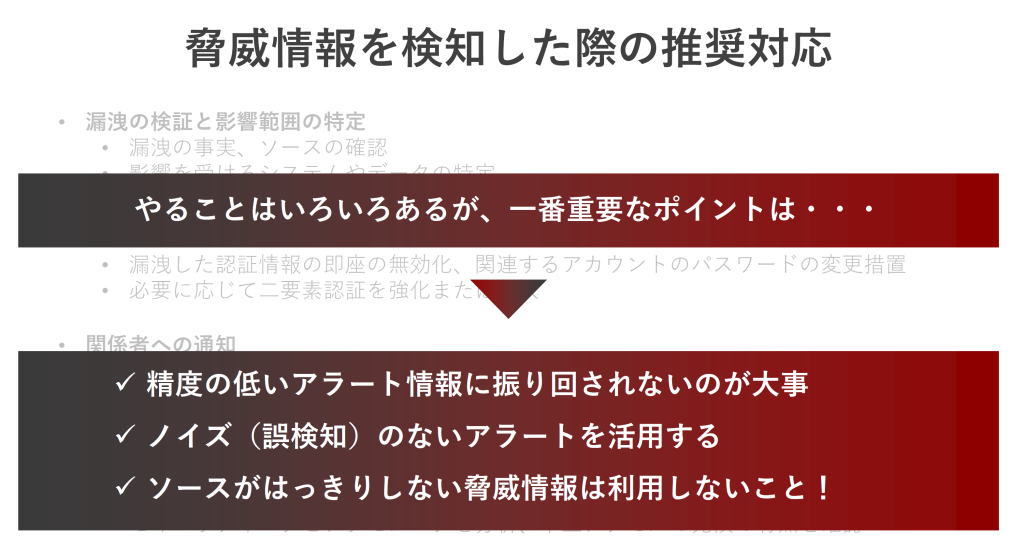

続いて、流出してしまった情報の脅威情報を検知したとき、何をすればいいのかについてKELA・川崎氏がスピーチしました。

「漏洩の検証」「影響範囲の特定」から始まり「再発の防止」までさまざまな対応、手続きが必要となりますが、まず大事なポイントとして、「その情報ソースは正しいのか」を見極める必要があります。

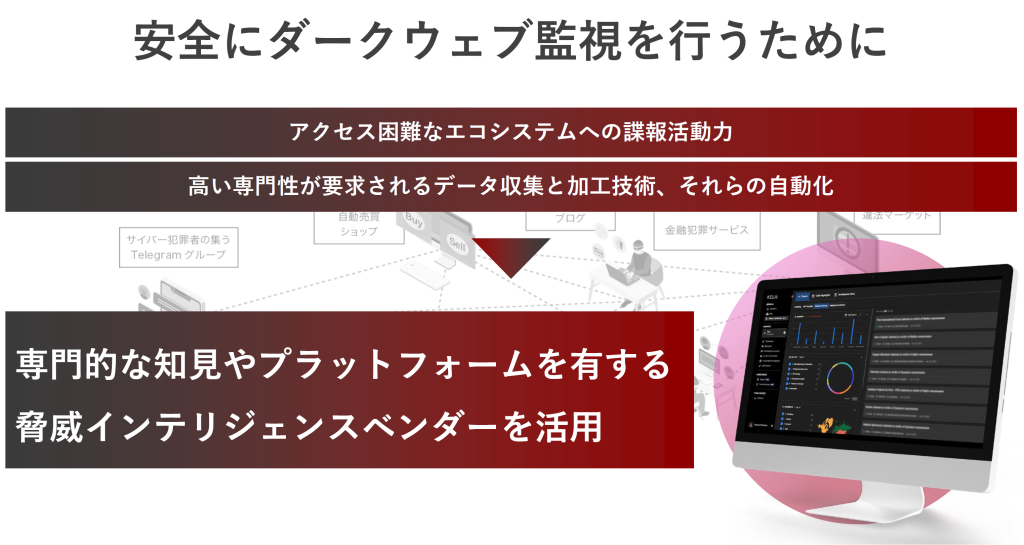

サイバー犯罪コミュニティを自社で監視することはできるのか?

また、脅威情報を検知したとして、サイバー犯罪コミュニティを自社で監視することはできるのか?について、講演では「安全性の観点から非推奨」とのことでした。

理由としては、

- そもそもダークウェブへのアクセスそのものが難しい

- 仮にアクセスできても監視そのものが難しい

- 多言語への対応(特にロシア語や中国語など)

- コミュニティ特有のスラングが多用されている

- 投稿がバイネームであるとは限らないため、少ない情報から自組織に関連性があるか推測が必要

などが挙げられていました。

安全にダークウェブ監視を行うためには、やはり専門的な知見やプラットフォームを有する脅威インテリジェンスベンダーの活用が推奨されます。

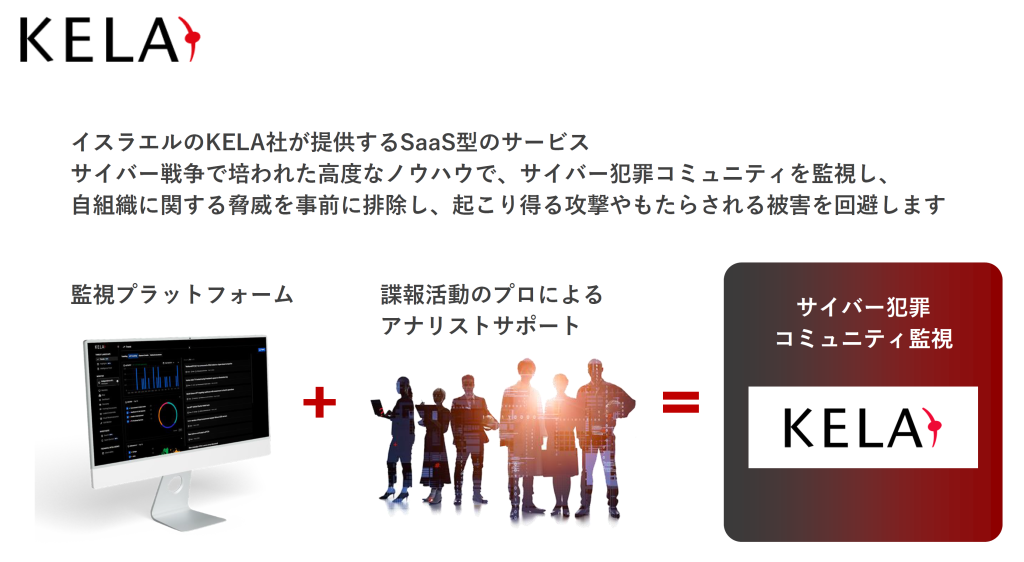

40分ほどのセッションの終わりには、KELA、フォースポイント・ジャパン、AGESTの紹介を行って締めくくられました。

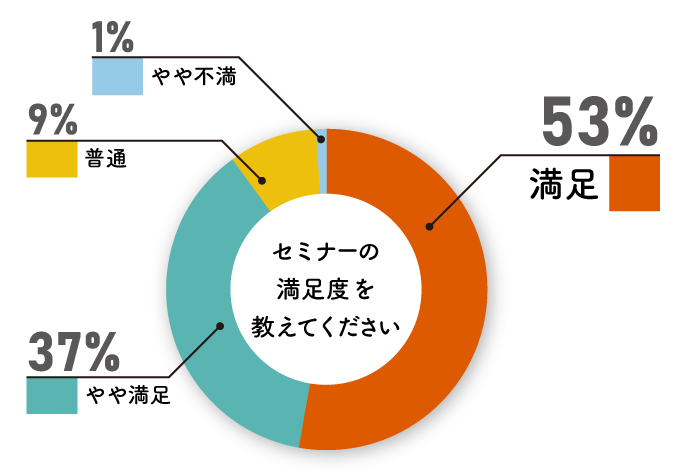

アンケート結果

聴講者の声

- (満足)情報漏洩のリスクや、防ぐために何が必要か、などの概念的な内容について学べてとても面白かった。

- (満足)情報漏洩が重大な問題であることは周知の事実としても、実際のところ漏洩した情報がどうなっているのかは正直、よくわからなかったのだが、非常に生々しい実態を教えていただき、危機感を高めることができた。 また、対策を行う前にまずやらなければならない対応(DSPM)についても理解でき、非常に有意義なセミナーだった。

- (やや不満)技術的な話を期待していたため、少し目的とは異なったが、ダークウェブのリアルを知る良い機会となった。

まとめ

ダークウェブ監視と内部不正対策というテーマでの講演でしたが、情報漏洩の「内部不正」にスポットを当てて具体的に解説されていたところ、また情報漏洩した後のダークウェブ監視、テレグラムなどの「エコシステム」の実態の紹介など、取材で参加した筆者もとても理解がしやすく、この講演を通じて課題意識が高まりました。

現地開催の講演ならではの、聴講者の反応もひしひしと伝わってきて、遠い幕張まで行った甲斐がありました。

また次のイベントもぜひ参加したいと思います。

●講演資料ダウンロード

今回、こちらの記事をお読みいただいた方に講演資料をご用意しました。

下記のリンクよりダウンロードください。

なお、本資料は公開用に講演資料を簡易化したものです。

■【情報漏洩/流出対策】最前線講演資料(ダイジェスト版)ダウンロードはこちら