※本ページに記載の部署名・役職名・所属は2025年6月12日現在の情報です

こんにちは。Sqripts編集部です。

2025年6月11日(水)~6月13日(金)に幕張メッセで開催されたインターネットテクノロジーのイベント「Interop Tokyo 2025」に参加してきました。

今回は、6月12日に行われた基調講演のひとつ、株式会社AGEST、KELA株式会社、ULTRA RED Ltd.の3社による「【悪用の実態】漏洩クレデンシャルと脆弱性~民間企業でも取り組める防御策を徹底解説~」についてレポートをお届けします。

講演名:Interop Tokyo 2025 基調講演

【悪用の実態】漏洩クレデンシャルと脆弱性

~民間企業でも取り組める防御策を徹底解説~

開催日時:

2025年6月12日(木)16:05~16:45

スピーカー:

KELA株式会社 Head of pre-sales 川崎 真 氏

ULTRA RED Ltd. セールスエンジニアリング部 部長 末吉 裕二 氏

株式会社AGEST マーケティング本部 マーケティング推進部 岡部 康弘 氏

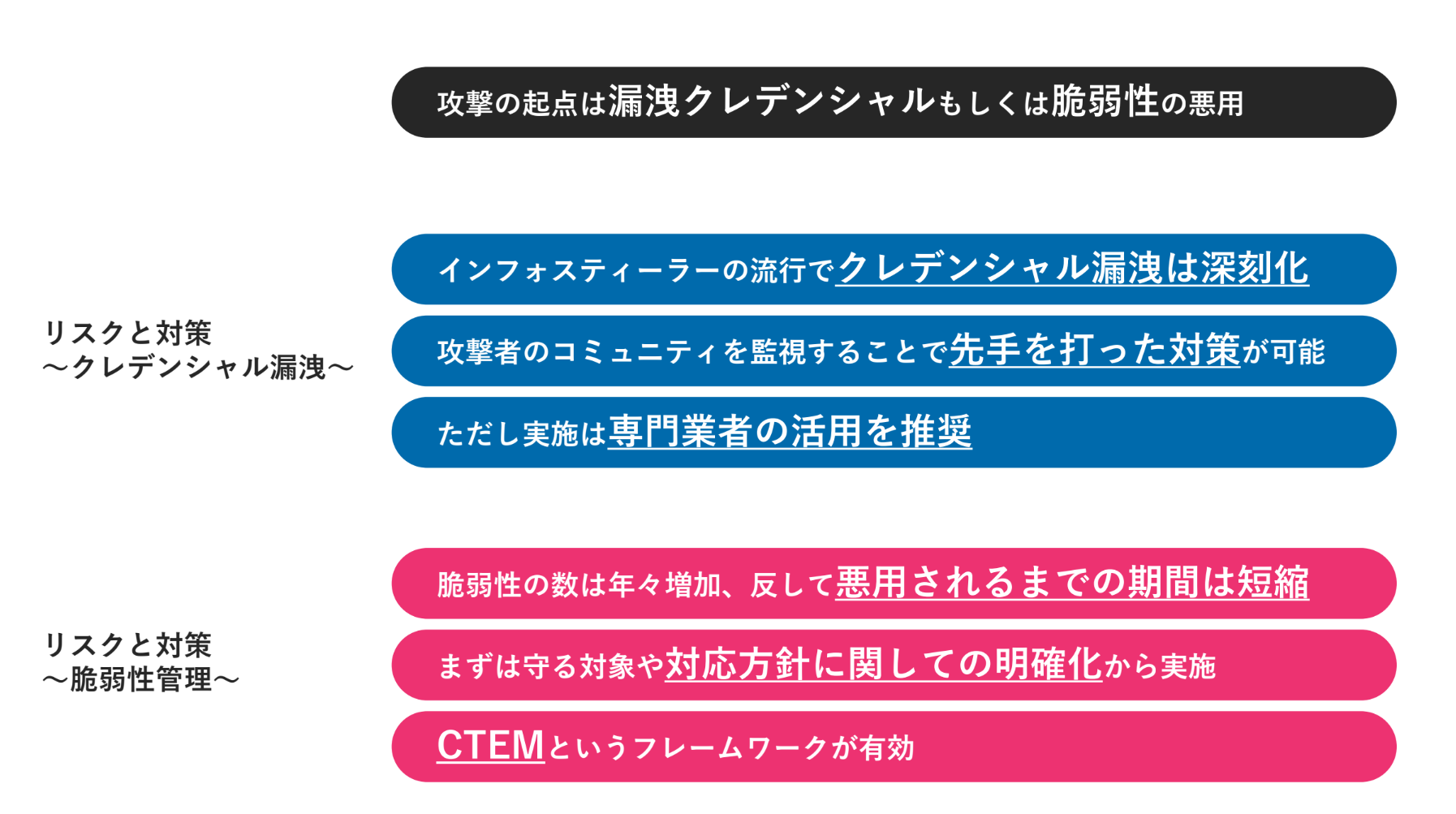

はじめに:なぜ今、このテーマなのか?

サイバーセキュリティの脅威は日々巧妙化し、企業にとって避けては通れない経営リスクとなっています。今回参加した「【悪用の実態】漏洩クレデンシャルと脆弱性~民間企業でも取り組める防御策を徹底解説~」は、まさに現代のサイバー攻撃の「今」を知り、実効性のある対策を考える上で非常に示唆に富む内容でした。

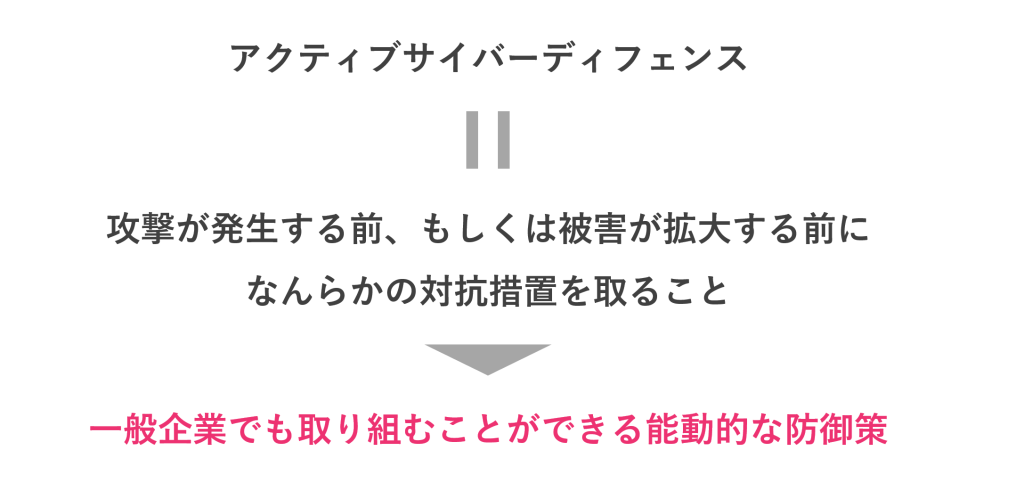

サイバー脅威に対抗する「アクティブサイバーディフェンス」

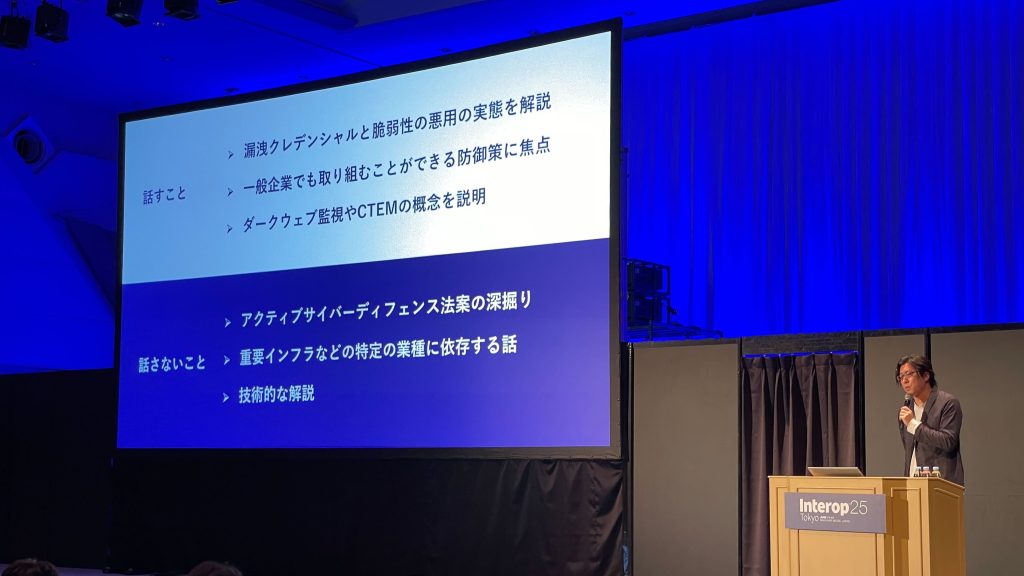

講演は、AGEST社 岡部氏のセッションから始まりました。

「アクティブサイバーディフェンス」という言葉が注目される背景には、アクティブサイバーディフェンス法案の成立があります。これは、サイバー攻撃が単なるシステム障害に留まらず、病院の診療停止や航空会社の運航不能といった実生活に及ぶ深刻な被害をもたらすため、政府と重要インフラ事業者が連携し、反撃を含む防御策を講じることを目的としています。

法案自体は、現時点では重要インフラ事業者が主体となっているため、一般企業には少し縁遠いかもしれません。この講演においては「アクティブサイバーディフェンス」という言葉の元々の意味(攻撃が発生する前に能動的な対抗措置を取ること)に立ち返り、一般企業でも取り組める能動的な防御策にフォーカスを当てていました。

「漏洩クレデンシャル」の深刻な実態

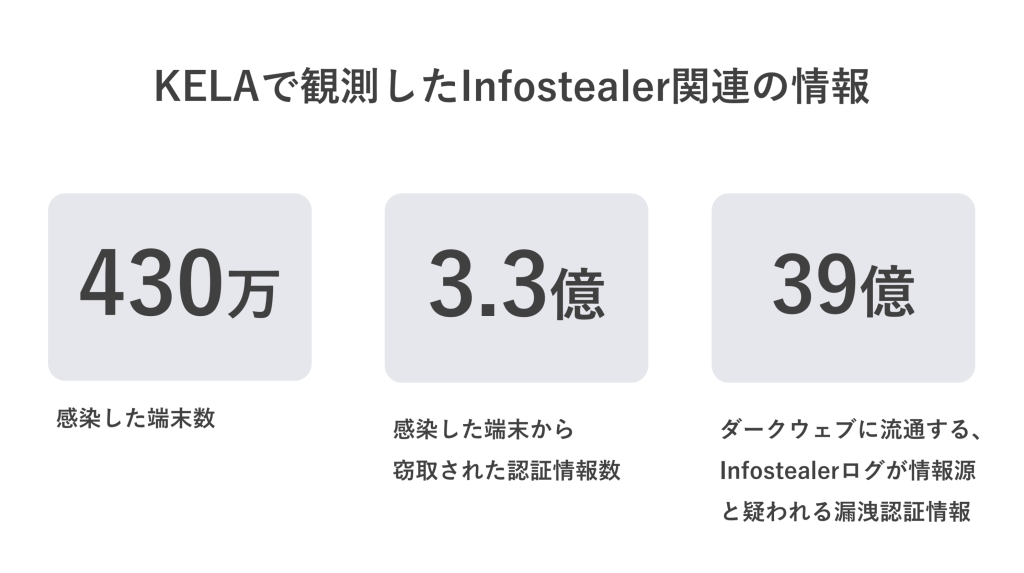

次に、KELA社の川崎氏から、サイバー攻撃の「入口のひとつ」となる「漏洩クレデンシャル※」について、その実態が解説されました。

特に印象的だったのは、「インフォスティーラー※」と呼ばれる情報窃取型マルウェア※の脅威です。

これは、PCに保存された様々なログデータ(例えばユーザーがWebサイトにアクセスする際にブラウザに保存するIDやパスワード、さらにはオートフィル機能に登録された個人情報など)をまとめて盗み出すというもの。

川崎氏は、ダークウェブのフォーラムで実際に日本の大手企業のアクセス権が売買されていた事例を紹介しました。こうした「初期アクセスブローカー」による情報の売買は日常的に行われているとのことで、「顔の見えない攻撃者同士が」「大きな金額をやり取りする」商業活動として成立しているという事実は、とてもショッキングなものでした。

ダークウェブ(Dark Web)

一般にはアクセスが難しいインターネットの隠された領域。

KELA社が観測したデータによると、昨年1年間で約430万端末が感染し、そこから3億3000万件もの認証情報が漏洩しているとのことです。ただし、KELA社がすべての情報を集めているわけではないため、実際の被害はさらに大きいだろうと川崎氏は指摘していました。

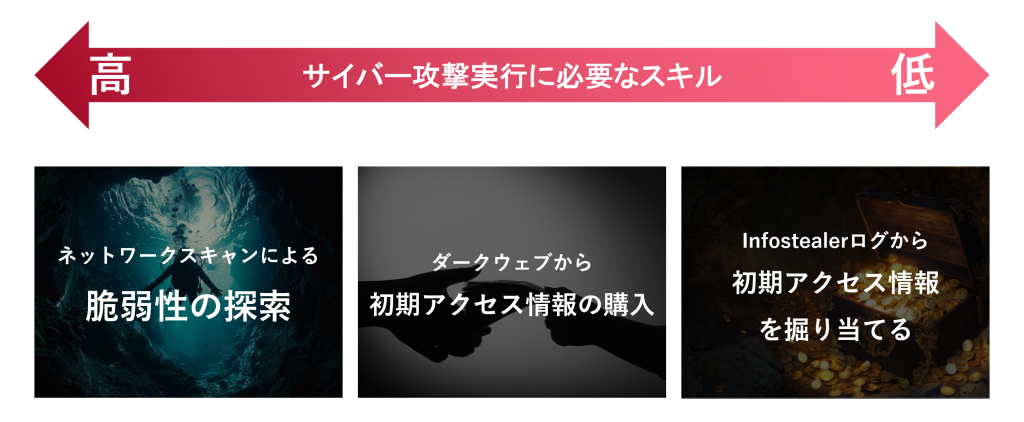

また、これらの情報が一度漏洩すると、サイバー攻撃を仕掛ける敷居が「スキルが低くても実行できてしまう」ほどに下がってしまうと警鐘を鳴らしました。

情報漏洩はもはや対岸の火事ではなく、身近に迫る現実的な脅威であると改めて感じ、自社のセキュリティ対策を見直す必要性を痛感しました。

用語解説:クレデンシャル

クレデンシャル(Credential)=資格、経歴、証明書などを意味する英単語です。

具体的には、

- ユーザー名とパスワード

- 生体認証情報

- デジタル証明書や資格証明書

- トークン

- APIキー

- 秘密鍵

などがクレデンシャルにあたり、システムへの不正アクセスを防ぎ、情報セキュリティを確保するための重要な役割を担っています。

用語解説:インフォスティーラー

インフォスティーラー(Infostealer)は、コンピュータから個人情報や機密データを盗み取ることを目的とした悪意のあるソフトウェア(マルウェア)の一種です。

主な特徴:

- パスワード、クレジットカード情報、個人識別情報などを収集

- ブラウザの保存されたログイン情報やクッキーを標的にする

- 感染したコンピュータから情報を外部のサーバーに送信

- しばしば他のマルウェアと組み合わせて使用される

感染経路:

- 悪意のあるメール添付ファイル

- 怪しいウェブサイトからのダウンロード

- フィッシングサイト

- 感染したUSBメモリなど

インフォスティーラーは近年、サイバー犯罪でよく使われる手法の一つとなっており、特に個人のオンライン活動が増えた現在、注意が必要です。

用語解説:情報窃取型マルウェア(じょうほうせっしゅがたまるうぇあ)

情報窃取型マルウェア(Information-stealing malware)は、コンピュータやデバイスから機密情報や個人データを不正に収集・送信するマルウェアの総称です。

収集する主な情報:

- ログイン認証情報(ユーザー名・パスワード)

- クレジットカード・銀行口座情報

- 個人識別情報(氏名、住所、電話番号など)

- ブラウザに保存されたクッキーやセッション情報

- 企業の機密文書やデータベース

- 暗号通貨ウォレットの情報

動作の仕組み:

- システムに侵入・感染

- 指定された情報を自動的に検索・収集

- 収集したデータを暗号化

- 攻撃者のサーバーに秘密裏に送信

- 痕跡を隠蔽して活動を継続

被害の影響:

- 金銭的損失(不正送金・カード悪用)

- 個人情報の悪用(なりすまし)

- 企業秘密の漏洩

- プライバシーの侵害

近年、テレワークの普及やデジタル化の進展により、この種のマルウェアによる被害が増加傾向にあります。

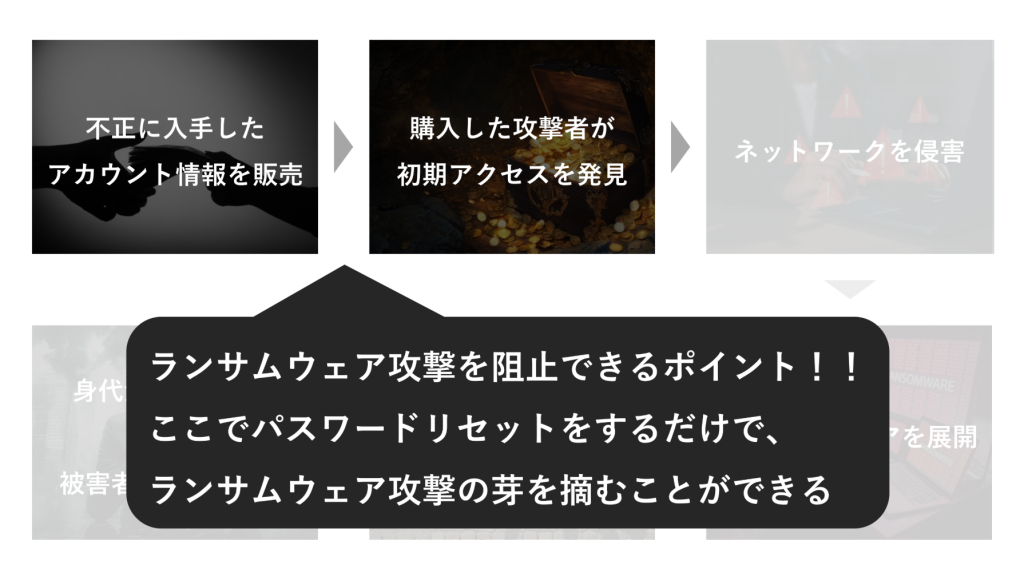

ランサムウェア攻撃までの流れ

川崎氏のセッションのまとめとして、二重脅迫型ランサムウェアがどのような形で攻撃が進められるのか、順番に解説がありました。

ダークウェブで販売されたアカウントなどの情報を購入した攻撃者が初期アクセスを行い、攻撃を仕掛けます。この流れの中でランサムウェア攻撃を阻止できるポイントは「不正に入手したアカウント情報を販売」と「購入した攻撃者が初期アクセスを発見」するまでの間です。

ここで例えばパスワードリセットをするだけで、ランサムウェア攻撃の芽を摘むことができるのです。

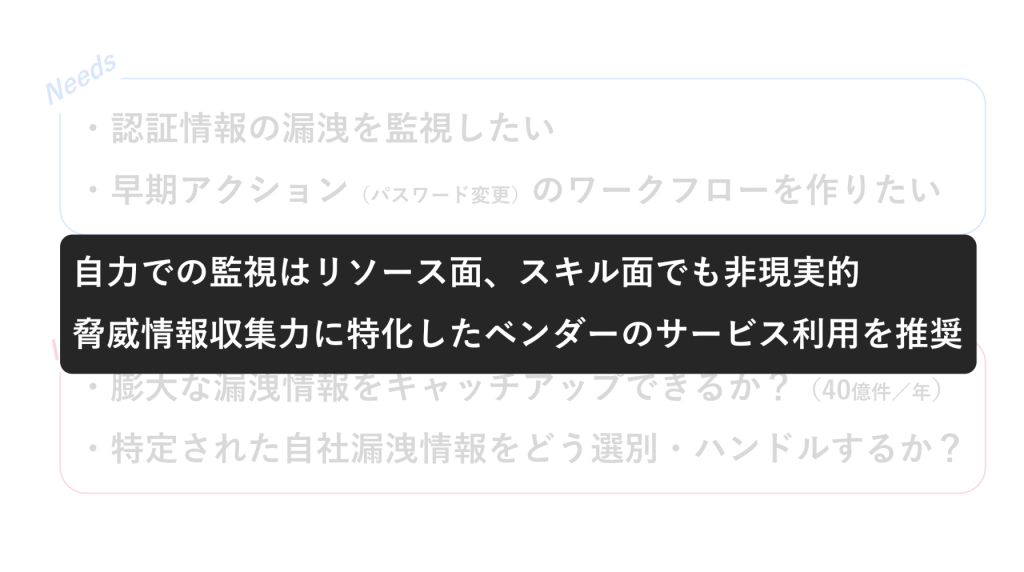

また、ダークウェブを監視し、不正に入手したアカウント情報を販売していることを発見するのは、自社で対応するのは難しいという解説がありました。

漏洩クレデンシャルへの対策としては、脅威情報収集力に特化した専門ベンダーを利用することを強く推奨していました。

「脆弱性管理」の現実と課題

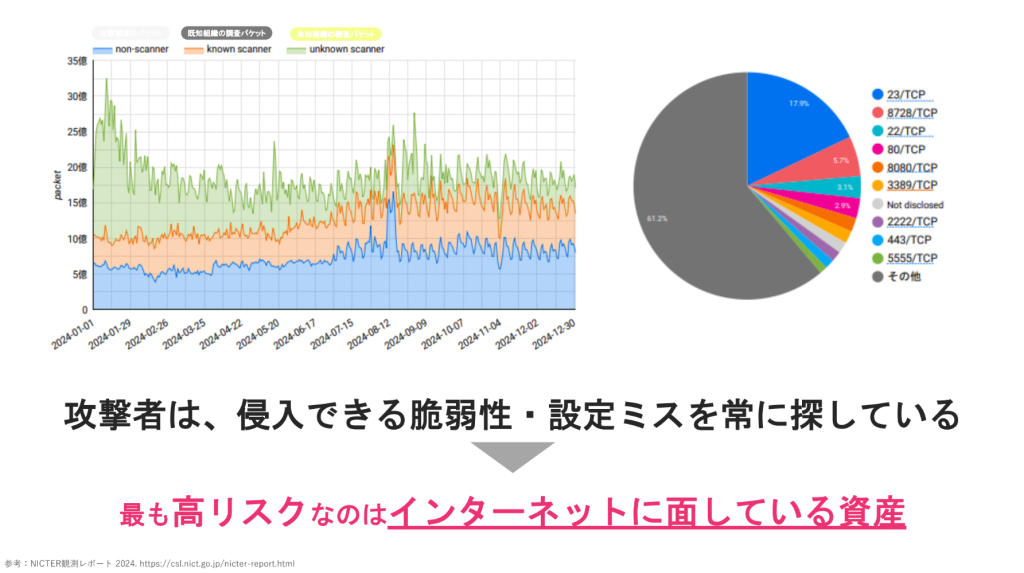

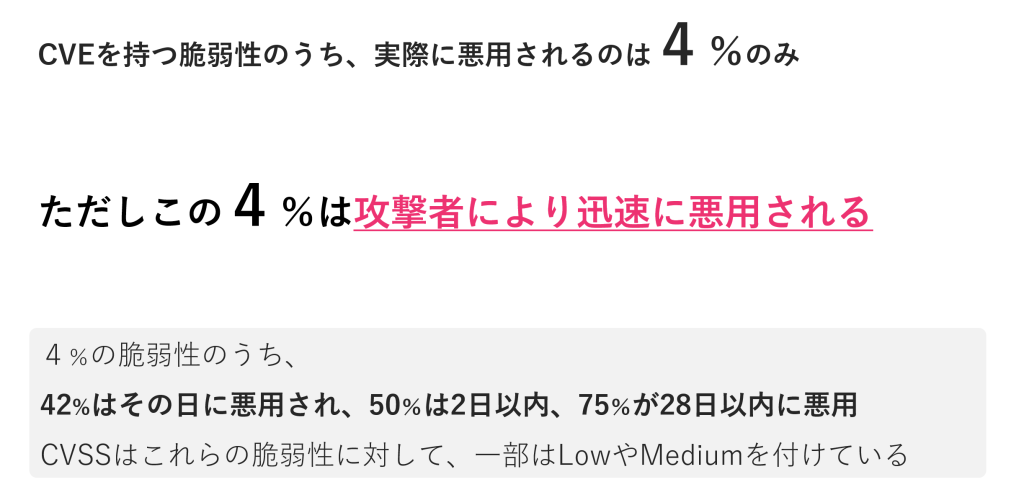

講演の後半では、ULTRA RED社の末吉氏が「脆弱性管理」の現実と課題について詳しく解説しました。

末吉氏によると、インターネットに直面している資産に対しては、「1日1回ぐらい」「偵察行為が行われている」とのことです。常に攻撃の対象となっているというこの事実は、システムの安全神話が通用しないことを明確に示しています。

特に印象に残ったのは、「把握できていない隠れたリスク」の存在です。

多くの企業で「危機」は見つかるとのことでしたが、「十年ぐらい前の脆弱性がそのまま残っているケースもある」という指摘がありました。これは、クラウドサービスの普及などにより、IT部門以外の部署がシステムを立ち上げるケースが増え、企業全体のIT資産の把握が困難になっている現状を表していると感じました。

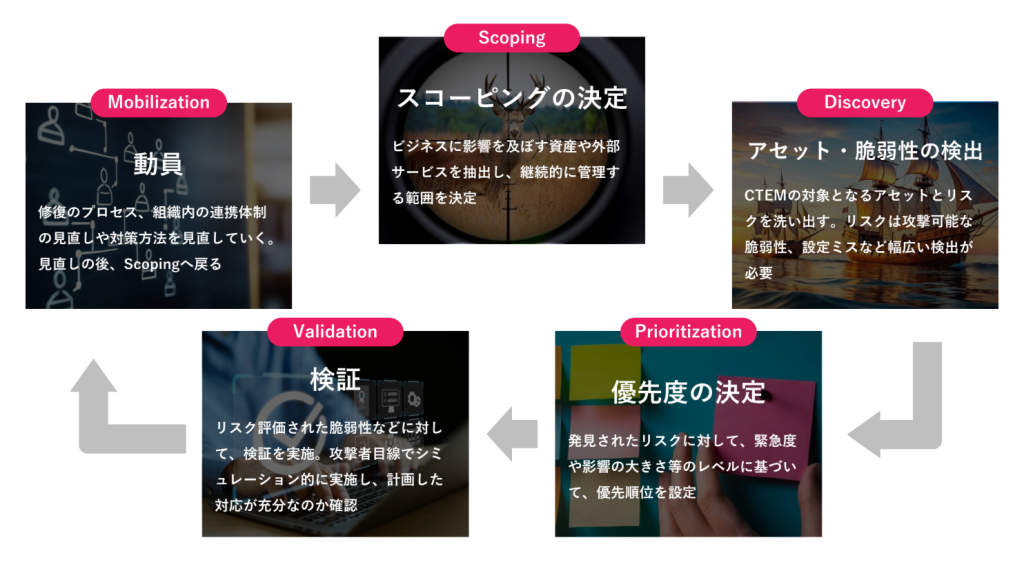

脆弱性管理の具体的なアプローチとして、末吉氏は「CTEM(Continuous Threat Exposure Management)」の概念を紹介しました。これは、「どういった資産を対象にするのか」といったスコーピングから始まり、「重大性を検出し」「優先度を決め」「修正していく」というサイクルを継続して行っていくという考え方です。

リスク評価においては、一般的なCVSS(共通脆弱性評価システム)※だけでなく、実際の悪用状況を示す「KEV」※という指標の重要性を強調されていました。

特に「KEV」に該当する脆弱性は、「15日程度」という切迫した期間で対応が必要とのことです。また、プラットフォームの脆弱性だけでなく、攻撃者視点での診断が必要な「Webアプリケーションの脆弱性」への対策も重要であると述べられました。

末吉氏からのアドバイスとして、まずは「インターネットに面している資産」への対策を最優先すべきとお話しされていました。脆弱性管理は「運用を回して、徐々に徐々に改善していけばいい」という考え方もあるとしつつも、継続的な取り組みが不可欠であることを学びました。

用語解説:CVSSとKEV

CVSS(Common Vulnerability Scoring System / 共通脆弱性評価システム)とは

CVSSは、ソフトウェアの脆弱性の深刻度を数値で評価する国際標準システムです。

特徴:

- 0.0〜10.0のスコアで脆弱性の深刻度を評価

- 技術的な観点から脆弱性の危険度を判定

- 攻撃の複雑さ、必要な権限、影響範囲などを考慮

- 理論的な最大リスクを示す

評価項目例:

- 攻撃ベクター(ネットワーク経由か、物理アクセスが必要か)

- 攻撃の複雑さ

- 必要な権限レベル

- 機密性・完全性・可用性への影響

KEV(Known Exploited Vulnerabilities / 既知の悪用された脆弱性)とは

KEVは、実際にサイバー攻撃で悪用されていることが確認された脆弱性のリストです。

特徴:

- 米国CISA(サイバーセキュリティ・インフラストラクチャ庁)が管理

- 実際の攻撃事例に基づく現実的なリスク評価

- 理論上の危険度ではなく、実証された脅威を示す

- 定期的に更新される動的なリスト

重要な違い:

- CVSS:「この脆弱性はどれくらい危険か?」(理論値)

- KEV:「この脆弱性は実際に攻撃に使われているか?」(実証値)

CVSSスコアが低くても、KEVリストに載っている脆弱性は優先的に対処すべきとされています。実際の攻撃者が狙っている脆弱性だからです。

まとめ

今回の講演で強く感じたのは、「漏洩クレデンシャル」と「脆弱性」という二つの「入り口」が、現代のサイバー攻撃において密接に連携し、脅威を増大させているということです。攻撃者は、漏洩した認証情報を足がかりにシステムに侵入し、見つかった脆弱性を悪用して被害を拡大させる――この一連の流れが、以前よりも「スキルが低くても」「実行できてしまう」状態になっているという指摘は、非常に恐ろしい現実です。

講演から得られた具体的なヒントは多くありました。

- ダークウェブを監視することによってクレデンシャル漏洩を早期に検知し、実被害(ランサムウェア、不正アクセス)に至る前に対策(パスワードリセットや設定変更)が可能となる

- ダークウェブ監視の実施は非常に難しいため、専門事業者の利用を推奨

- 脆弱性は悪用される期間( = 対応までの猶予期間)が年々短縮化してきており、効率的な運用が重要

- CTEMというフレームワークが有効である

これらはサイバーセキュリティを語る上では基本的な知識ではあるものの、このような講演に参加することで重要性を再認識することができました。

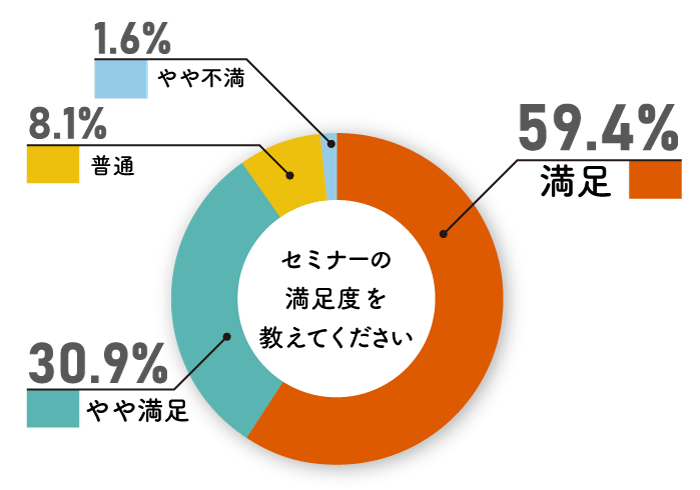

講演のアンケート結果

AGESTが発表した講演のアンケート結果を掲載します。

聴講者の声

- (満足)EDR、ID保護、ダークWeb監視の次の手としてCTEMになるということが参考になった。

- (満足)クレデンシャルがどのように漏洩し、攻撃に使われているかよく理解できた。

- (満足)対処のための時間がどんどん短くなってきていることがよくわかりました。最新のトレンドを理解できました。

- (やや不満)概論的なお話だったので、KELAやULTRA REDの優位性などをお聞きしたかった。

おわりに

本講演は、サイバーセキュリティ対策の最前線に触れる非常に貴重な機会となりました。筆者も、この学びを今後の業務に活かしていきたいと思います。

Interopのようなイベントは、普段なかなか得られないリアルな情報に触れることができる絶好の機会です。今回の講演で得た知識を活かし、今後も積極的に情報収集と対策に取り組んでいきたいと改めて感じました。

▼2024年の講演レポートはこちら