こんにちは、”K”です。

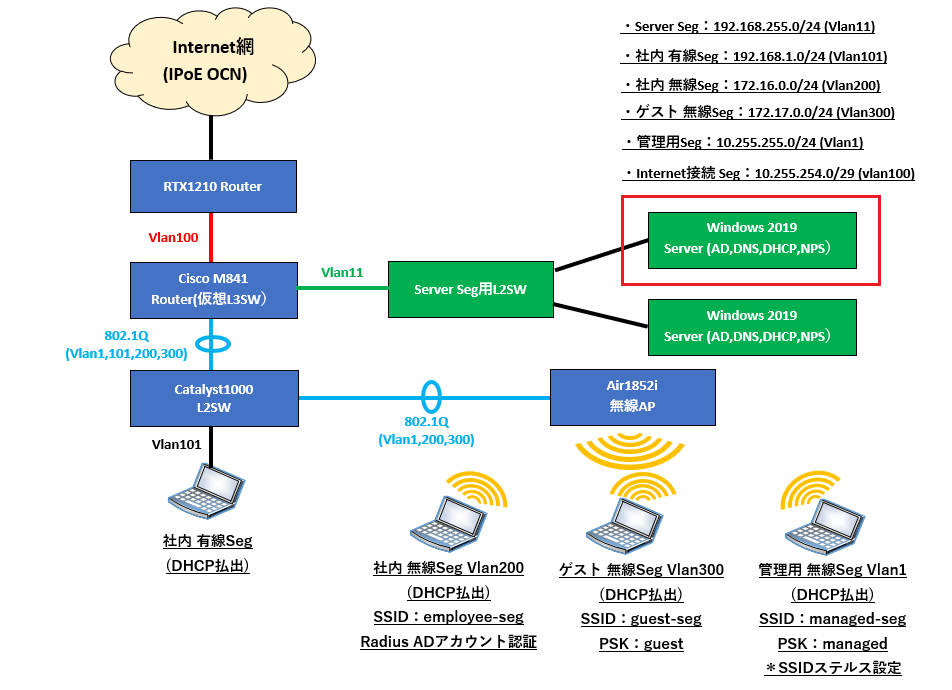

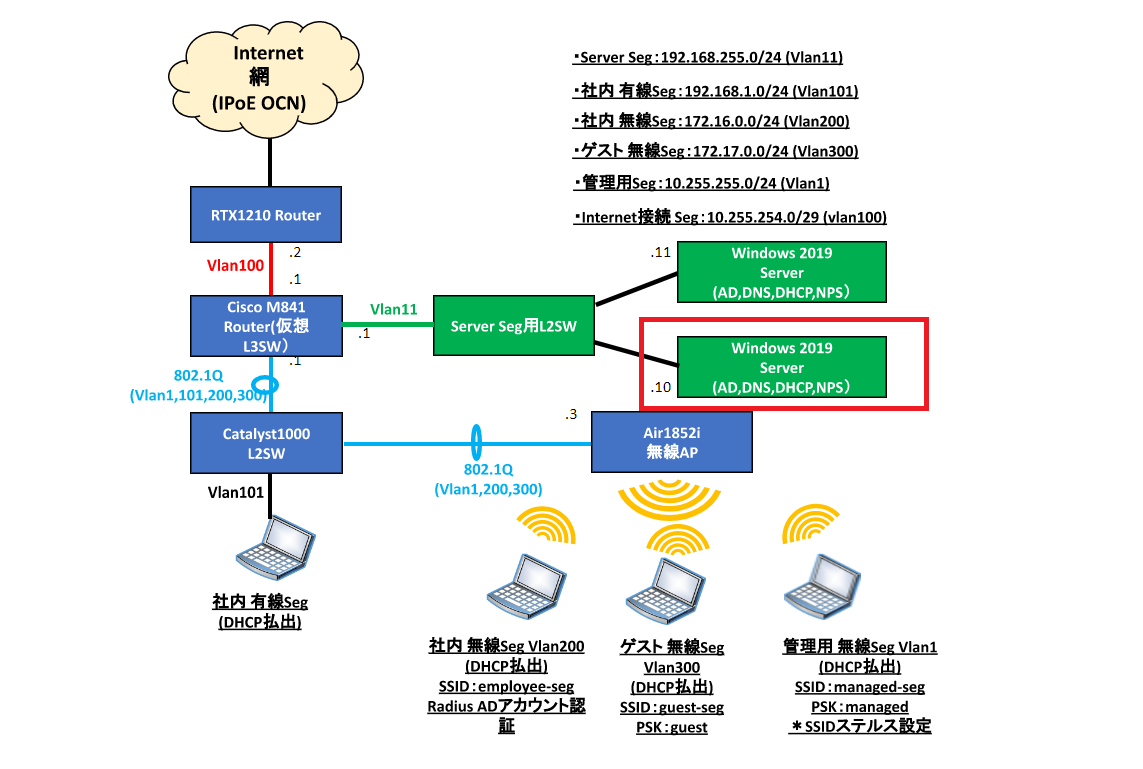

とあるシステム導入の検証で以下の環境を作りました。

本構成ではよりセキュアなネットワーク環境を構築することを目的としています。

単一セグメントの無線LAN環境(暗号化)だけでは以下の課題があるため、これらを克服するための設定をご紹介します。

・無線LANのセキュリティ強化(用途に応じた通信を分けられない。ゲスト用と社内用など)

・未認証のクライアントからの接続制御をするのが難しい。

・認証サーバ(AD・DNS・DHCP・NPSの機能を搭載)の信頼性が低いと逆にボトルネックになるので可用性を高める必要がある。

以前の記事ではネットワーク構築の基盤となるルータ・スイッチ・無線APと無線認証用サーバーの構築を紹介しました。

■無線LAN+認証システムでよりセキュアなネットワーク環境を構築 #2

今回は、前回構築したサーバの可用性を高めるために、もう1台サーバを構築して冗長化していきます。

冗長化をする理由

サーバーの冗長化を行うことで、サンバー攻撃や災害、外部的要因でシステムの停止を防ぐことができるようになる可能性があります。

通常のバックアップでは、システムを復旧させるのに時間がかかりますが、冗長化していれば、予備として同じシステムが別に稼働しているという状態であるため、復旧に時間がかからずシステムを再開できます。

Active Directoryサーバーの冗長化

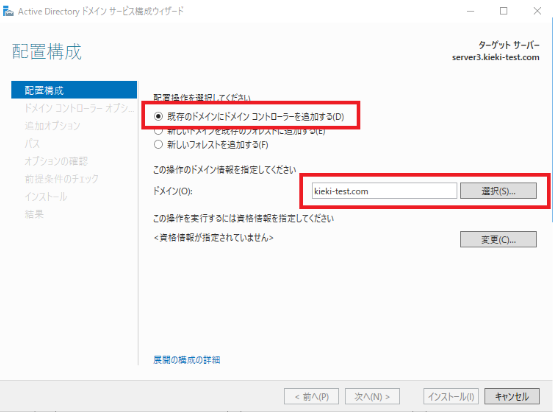

初めにWindows Server 2019を用意して、今回は既存のドメインにドメインコントローラーを追加します。

ドメイン情報の指定には前回作成したドメインを入力し、資格情報(プライマリーサーバーの管理者ユーザー)を入力します。

Active Directory インストール中の画面

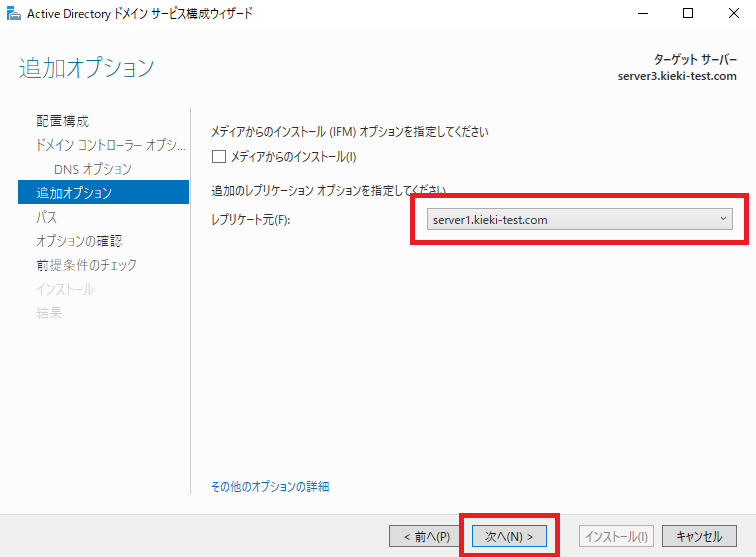

レプリケート元には前回構築した1台目に構築した認証サーバー server1.kieki-test.com(以下、「プライマリーサーバー」を選びます。

インストール完了後は再起動を行い、ドメインコントローラー導入まで完了です。

=TIPS=

過去にADサーバーを構築し、初期化した際に、前のサーバ名のSPN名(PC名+ドメイン名、例:server3.kieki-test.com)が上手く消去されず、ADサーバー内に残る事象に見舞われ、半日近くエラー解消にハマりました。

この場合、初期化したサーバーと同じSPN名で既存のドメインに参加使用とするとSPN名の重複エラーが発生し、参加できません。

このエラーを回避するにはサーバーのディレクトリーから重複しているSPN名を削除する、もしくは追加するサーバーのPC名を変更し、履歴にないSPN名を作成する必要があります。

DNSサーバーの冗長化

DNSは、統合DNSとなるためADのドメインコントローラー昇格時に自動でエントリーされています。

「前方参照ゾーン」と「弱引き参照ゾーン」、「フォワーダー」を確認するとプライマリサーバーと2台目の認証サーバー(以下、「セカンダリーサーバー」のレコード等が登録されています。

DHCPサーバーの冗長化

プライマリーサーバー同様に新規にDHCP機能を追加します。

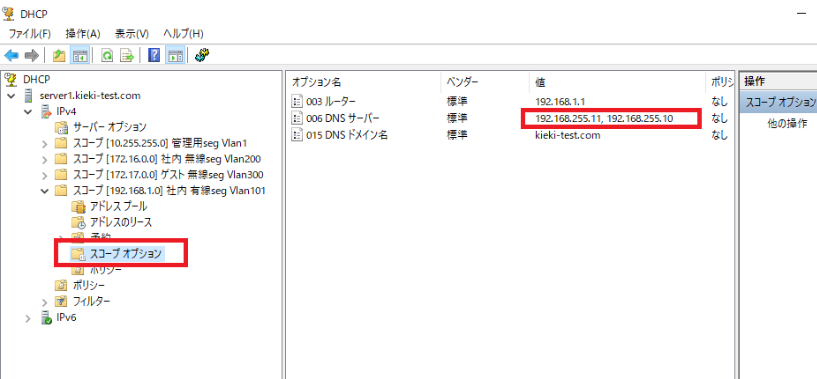

前回構築したプライマリーサーバーのDHCPスコープにセカンダリーDNSサーバーのIPアドレスを追加します。

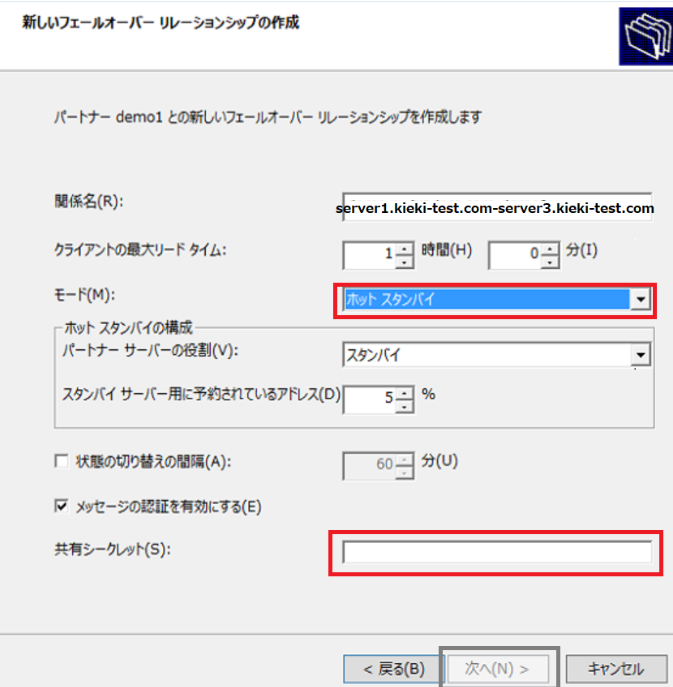

セカンダリーDNSサーバーを追加した画面 DNSサーバーの追加後にホットスタンバイモードでフェールオーバーの構成を行います。

DNSサーバーの追加後にホットスタンバイモードでフェールオーバーの構成を行います。

フェールオーバー構成設定の画面

以上でDHCP冗長の導入は完了です。

=TIPS=

フェールオーバー構成後、同期の取れていない状態でセカンダリサーバーからDHCPスコープを削除するとプライマリーサーバーのDHCPスコープを削除できないエラーが発生します。

回避方法としてセカンダリーサーバーから一度同じDHCPスコープを作成し、フェールオーバー構成を一度行います。

同期が取れた状態でフェールオーバー構成の解除を行い、削除するとDHCPスコープを削除できます。

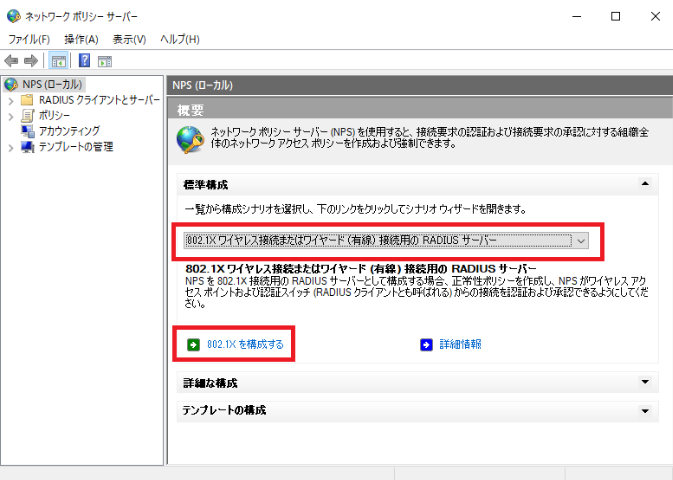

NPS(Radiusサーバー)の構築

新規にネットワークポリシーとアクセスサービス機能を追加し、以下画像にある条件でネットワークポリシーの設定を行います。

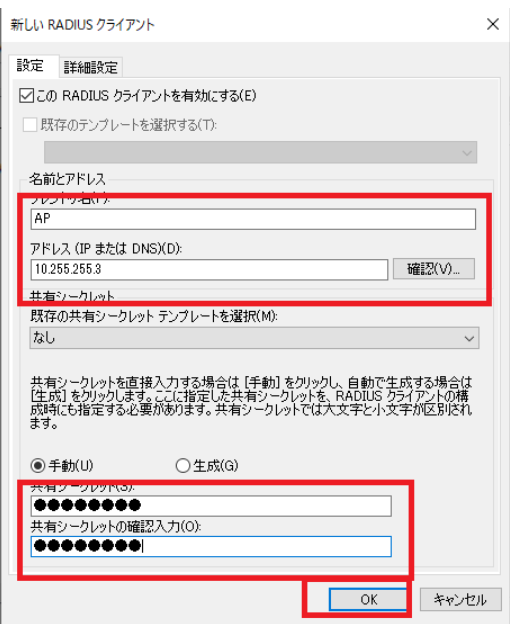

RADIUSクライアント設定では、「802.1X スイッチの設定」には無線APのIPアドレスを追加します。

※共有シークレットは、無線APの設定で使用したものと同じにします。

・「認証方法の構成」には「Microsoft: 保護された EAP (PEAP)」を選択します。

・「ユーザーグループの指定」には先ほどADのユーザー追加を行った際に作成したグループを入力します。

あとは画面に従い進めれば、設定は完了します。

今回NPSの冗長化はActive-Activeで動作しており、特に片側がダウンしたからといって片側が起動する(サービスを開始する)といった動作はしません。

RADIUSクライアント側(無線AP)でRADIUSサーバ2台を指定設定することで、片側がダウンした際はもう片側が応答を返す挙動となります。

NPSの冗長化は仕組みさえ理解できれば、簡単に終わりますね。

RADIUS トラフィック用にファイアウォールを構成する

前回の記事で紹介したようにWindowsサーバー2019ではデフォルトで許可となっているNPS用のファイアウォールのルールが動作しないという既知の問題があります。

IASサービスに関連付けられたサービスSIDが、IASサービスをファイアウォールのターゲットにすることを許可しなかったことが原因と考えられます。

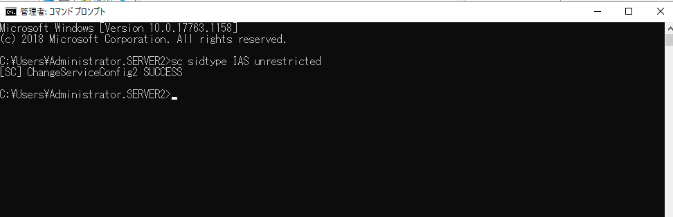

Windowsファイアウォールを無効にする、またはコマンドプロンプトで「sc sidtype IAS unrestricted」のコマンドを入力することで解消されます。

まとめ

この記事では前回に引き続き、構築した無線認証用サーバーの冗長化を検証しました。

単一のネットワークだと1つのクライアントがサイバー攻撃を受けた際、ネットワーク全体が被害を受けますが、今回VLAN を構築することで直接通信できる範囲を限定し、被害を最小限にすることができます。

また、AD連携したRadius 認証サーバーを置くことで、サーバ側は証明書を発行し、クライアントは自身が接続するSSIDが正しいか確認できるので、よりセキュアなネットワークを構築することが可能になります。

ネットワークのルーティングや手順等、気を付けるポイントは多いので構築中はかなり苦戦していましたが、流れさえ理解してしまえば、再現は難しいものではないと思います。

今回の記事が同じように構築に躓いた方々の参考になれば、嬉しく思います。

3回に渡る記事でしたが、最後までご覧いただき、ありがとうございました。