先日、有名エンターテインメント企業が受けたサイバー攻撃は、さまざまな問題を引き起こす大惨事となりました。

サービス停止だけでなく、暗号資産による身代金支払い、関連事業の情報漏洩、第三者によるデータ拡散および脅迫…

他人事ではなくなったサイバー攻撃に、私たちはどう立ち向かうべきでしょうか。

今回、そのヒントを得るために、株式会社マクニカ主催、株式会社AGEST共催で開かれたオンラインセミナー「EDR導入成功の鍵:インシデントレスポンスと運用の最適解」に参加しました。

セミナーレポートという形で、EDRから講じるサイバー攻撃への対抗策をお届けします。

結論:EDRは導入すべき

このセミナーを通じて最も強く感じたのは、EDR(Endpoint Detection and Response)は現代のサイバーセキュリティ対策として不可欠だということです。

高度化・複雑化する現代のサイバー攻撃に対し、従来のアンチウイルス対策だけでは十分に対応できなくなっています。今や、ゼロトラスト思考、つまりすでに脅威が存在するという前提に基づいた迅速な対応が求められています。被害を最小限に抑えるためには、EDRによる高度な検知能力と迅速な対応が不可欠です。これらの理由から、EDRの導入はサイバーセキュリティ対策の要となると考えられます。

この結論に至った経緯と、EDR導入・運用の具体的な方法について、セミナーの内容に沿って詳しく見ていきましょう。

まずは、マクニカ社のセッション内容からレポートします。

サイバー攻撃の現状

まずは、サイバー攻撃が複雑化していることについて、掘り下げた内容の解説がありました。

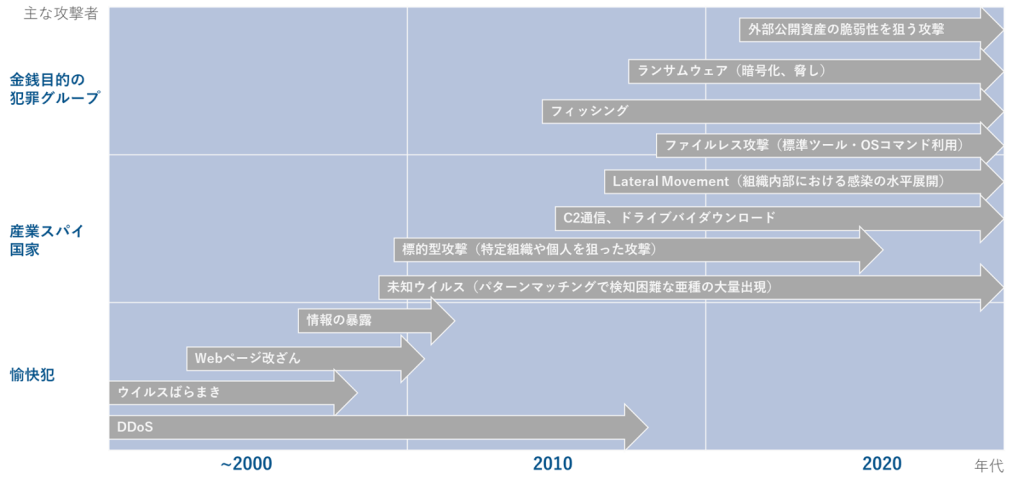

セミナーでは、サイバー攻撃の攻撃手法の変遷を表す以下の図が示されました。

上の図は、サイバー攻撃の攻撃手法の変遷を表しています。

2010年代を皮切りに、Emotetやランサムウェアに代表されるような金銭目的の犯行、しかも犯罪のスペシャリストや国家単位によるものが多くなっています。

従来の個人の好奇心を主とした愉快犯的な攻撃とは異なり、昨今の組織的な攻撃は、ビジネスとして明確な目的をもって行われるため、より高度化する傾向にあります。ウイルス感染を完全に防ぐこと、あるいは、感染してしまったことに気づくことは非常に困難になってきました。

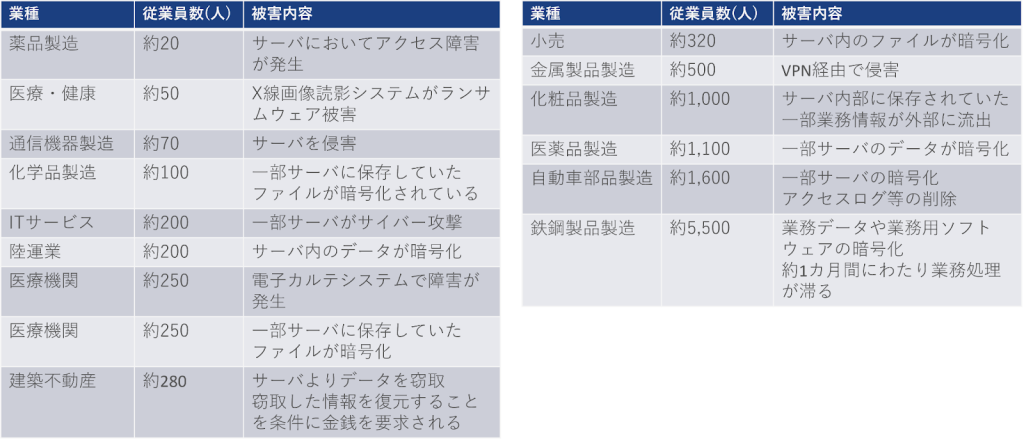

中でもランサムウェアの被害は甚大で、企業規模問わず、多くの企業がその被害に遭っているという事例が紹介されました。

2024年1〜6月に発生したランサムウェア被害事例(一部)の図が示され、データ暗号化により、1か月以上も業務に支障が発生したり、データの復号化を条件に金銭を要求されていたりするなど、会社経営そのものを脅かすものばかりだったのが印象的でした。

注目すべきは従業員数で、千人単位の企業もあれば、約20人ほどの企業もあります。このことからもわかるように、もはや誰もが知る有名企業ばかりが狙われる時代ではなく、あらゆる企業がサイバー攻撃の対象となっています。改めて、セキュリティに対する意識を一新しなければならないと感じました。

従来のセキュリティ対策の限界

サイバー攻撃の現状を踏まえると、従来のセキュリティ対策には明らかな限界があることが分かります。

主な課題として以下が挙げられます。

- 新種の脅威への対応力不足:既知のパターンに基づく対策だけでは、日々進化する攻撃に追いつけません。

- 事後対応の遅れ:攻撃を検知してから対応するまでに時間がかかり、被害が拡大するリスクがあります。

- 可視性の欠如:侵入後の攻撃者の動きを追跡し、全容を把握することが困難です。

これらの課題に対応するため、より高度で包括的なセキュリティソリューションが求められています。そこで注目されているのが、次のセクションで詳しく説明するEDRです。

EDRとは?

ここで、EDRについて復習したいと思います。

EDR(Endpoint Detection and Response)とは、エンドポイント(PCやサーバーなど)のセキュリティを強化するための先進的なツールです。主な特徴は以下の通りです。

- リアルタイム監視:エンドポイントの活動を常時監視し、不審な動きを即座に検知します。

- 高度な脅威検知:従来のアンチウイルスでは検出困難な新種や未知の脅威も、行動分析やAIを用いて発見します。

- 迅速な対応:脅威を検知したら、自動的に隔離やネットワーク切断などの対策を実行します。

- 詳細な調査:攻撃の全容を把握するため、詳細なログや証拠を収集・分析します。

- 集中管理:企業内のすべてのエンドポイントを一元的に管理し、セキュリティ状況を可視化します。

EDRは、従来の「防御」中心から「検知と対応」を重視する現代のセキュリティ対策の要となっています。

このような特徴を持つEDRは、現代のサイバー攻撃に対して非常に効果的だと言えます。では、EDRがどのようにしてサイバー攻撃を「見える化」し、対応を可能にするのか、セミナーでの内容を具体的に見ていきましょう。

サイバー攻撃を「見える化」するEDR

前述の通り、攻撃者の大半が愉快犯的な罪を犯していた2000年代は、「防ぐことを前提としたセキュリティ対策」が主流でした。

一方、犯罪のプロ集団や国家のような、より高度な攻撃を仕掛けてくる攻撃者がいる現在では、攻撃を事前に防ぎきることは難しく、侵入した脅威に対して、より迅速に対応するセキュリティが主流となっています。

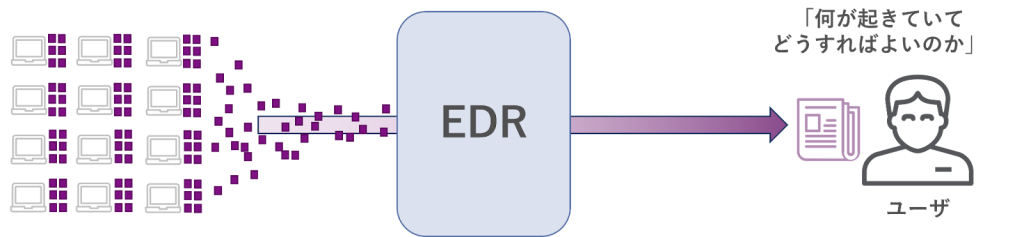

EDRは、検知された脅威がどのような影響を及ぼしていて、どうすればよいのかを把握するために、多数のエンドポイントから集めた膨大な情報を、シンプルな情報に変換する可視化ツールです。

そのため、起こっていることを迅速に把握し、対処までをスムーズに実行しなければならない現在のセキュリティ対策において、必要不可欠なツールだと理解が進みました。

ただし、EDRだけで事業をすべての脅威から守り抜くこともやはり困難であり、依然として従来型のセキュリティ対策であるアンチウイルス(AV)や次世代型アンチウイルス(NGAV)は有効だという説明がありました。

AVやNGAVが欠けてしまうと、EDRに上がるアラートが膨大になってしまい、アラート対処をする工数が膨れ上がるそうです。

EDRで上がるアラートが多すぎて、そのアラートを無視してしまうアナリストが全体の3~4割ほどいるという調査結果も紹介され、驚きました。

一方、EDRが欠けてしまうと、万が一AV、NGAVをすり抜けてしまった際には、被害を特定するまでに相当な日数を要し、被害範囲が広範囲に及んでしまうとのこと。

侵入されてから攻撃に気づくまでに、20日前後の時間を有した例もあると聞き、EDRの重要性を再認識しました。

どちらか一方だけではなく、従来型(AV、NGAV) + EDRを組み合わせて活用することが、高度なセキュリティ対策としては有効だと学びました。

自社に適切なEDRを選べていないかも?

ここまでを読んで、「わが社はEDRを導入しているから問題ない」と安堵する人はどれくらいいるだろうかと考えさせられました。

セミナーでは、EDRはただ導入すればいいものではなく、要点を押さえた製品でなければ、結局は被害を最小限に抑えることは難しいと強調していました。

EDR製品を選択する際の重要な点は「二度と感染させない、という視点に立った製品選定かどうか」です。

もう少し詳しくセミナーの内容を見ていきましょう。

ファスト・フォレンジックを実現できるか

あるセキュリティベンダーは、攻撃者がシステムへ侵入してから横展開を始めるまでには約1時間24分かかるのだそうです。

言い換えると、この1時間24分の間に、侵入経路や原因、侵害が及んでいる範囲を正確に突き止め、ネットワークから隔離することができれば、被害を最小限にとどめられる可能性が高いということだと理解しました。

つまり、EDR製品の選定においてはファスト・フォレンジックを実現できるかどうかを意識しなければならないということです。

フォレンジックとは、サイバー攻撃や内部不正の際に、被害の裏付けとなるデジタル証拠を収集・解析する手法です。中でも必要最低限のデータを抽出し解析するファスト・フォレンジックは、インシデント時の適切で迅速な初動対応において重要であるとのことでした。

ファスト・フォレンジックとは:

早急な原因究明、侵入経路や不正な挙動を把握するため、必要最低限のデータを抽出及びコピーし、解析すること。

(NPO法人デジタル・フォレンジック研究会による定義)

グローバル規模の調査では、ランサムウェアの被害に遭った企業のうちの約4割が、2度目の被害に遭っているという報告が紹介されました。フォレンジックを怠ると、調査不十分で被害の原因がわからず、2度目の被害を誘発する恐れがあるそうです。1時間24分という限られた時間の中で、被害を最小限に抑えつつ、二度と感染させない環境を作るには、ファスト・フォレンジックを実現できるEDR製品でなければならないと感じました。

ファスト・フォレンジックの重要性は、EDR選定の核心と言えるでしょう。ここまで見てきたマクニカ社のセッションの要点を、改めて整理してみましょう。

マクニカ社のセッションまとめ

ここまでのマクニカ社でのセッションでは、EDR製品の必要性と、選定のポイントについて解説されていました。改めて、重要なポイントをまとめました。

- サイバー攻撃は2010年代以降、より複雑化・高度化し、従来の対策では追いつかなくなった

- 特にランサムウェアの被害は、企業規模問わず世界中で拡がっている

- (すべてを防ぐことは実質不可能なため)「防ぐことを前提としたセキュリティ対策」から、EDR + 従来のアンチウイルス製品を活用した、「侵入した脅威に対して、より迅速に対応するセキュリティ対策」が主流になりつつある

- 適切なEDR製品を選ぶには「二度と感染させない」という視点が重要

- 迅速にデジタル証拠を収集・解析するファスト・フォレンジックが実現できるかどうかが、「二度と感染させない」という視点におけるキーワードになる

セミナーでは、ここからAGEST社にバトンタッチ。EDRの運用の実態に迫ります。

実は多いEDRを活用できていない企業

続くAGEST社のセッションによると、あるレポートでは、EDRを導入している企業の50%以上が「EDRを最大限に活用できていない」と答えているそうです。

EDRはベンダーが用意したルールをもとに、攻撃と疑わしいものを検知し、製品自身がアラートを上げますが、検知能力が高いほどアラートの数は増えるとのことでした。

一方で、脅威かどうかの最終判断や駆除対応は、専門的な知識を有したユーザー自身によって行わなければなりません。

セキュリティレベルを上げれば上げるほど、より専門的な知識を持って対処する必要があるということで、EDR運用の難しさを感じました。

EDR運用は専門企業にアウトソースすべき

事例:脅威除去に至る経緯

実際にAGEST社のお客様事例で、EDRや従来型セキュリティだけで脅威を防ぎきれず、最終的にAGESTのセキュリティ専門チーム(SOC)が対応して事なきを得た事例が紹介されました。

- ユーザー端末からGoogle広告経由で業務利用するためのソフトウェアをダウンロード

↓ - DLファイルを実行

※マルウェアは暗号化された状態で正規ファイルと共にダウンロードされた。AVではダウンロードをブロックすることができず

↓ - EDRが不審なふるまいを検知、実行をブロック

※ファイルそのものは悪性と判定されなかったが、振る舞い検知によって実行をブロックすることができた

↓ - SOCチームがログ分析を実施し原因を特定

↓ - 正規ファイルに偽装されたファイルだけでなく、さらに複数の悪性ファイルがダウンロードされていたことを突き止め、全ての脅威を除去

この事例から、EDRはただ導入するだけでは不十分(今回のケースでいえば、ログ分析の知見がなければ端末内の悪性ファイルをすべて除去することはできなかった)と理解しました。

専門知識を持った人材が複数いてはじめて、(24時間365日体制の)強固なセキュリティ環境を構築できるということです。

EDR運用をアウトソースする際のチェックポイント

EDR運用をアウトソースする際のポイントはいくつかあるそうですが、必ず確認しておきたい点として以下が挙げられました。

- 実績はあるか?

- 採用したいEDRに対応しているか?

- サービスでカバーされる作業領域は?※最重要

- インシデント時の初動対応は?

- 報告やコミュニケーションの方法が選べるか?

- 海外にも拠点がある場合)海外拠点にも対応できるか?

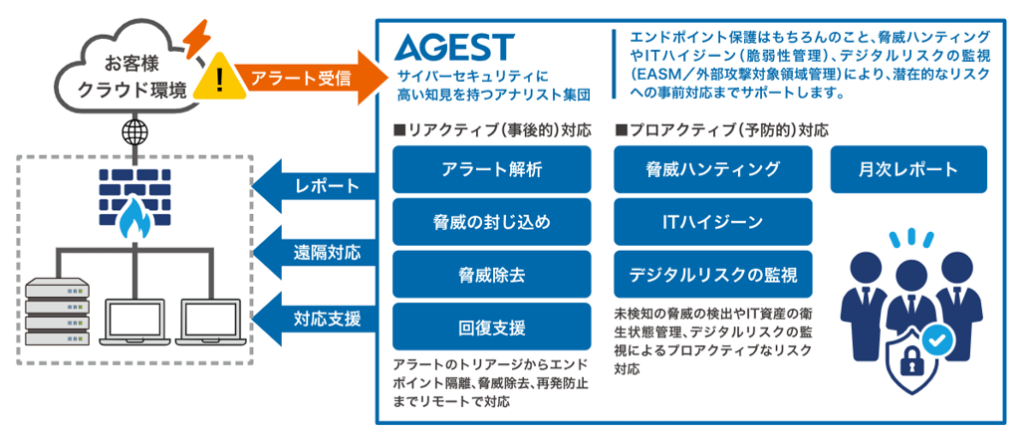

なお、AGESTではフルアウトソースのEDR運用代行サービス DH-MDR を提供しているとの紹介がありました。

セミナー参加者の声

- EDRとSOC業務の重要性について分かりやすくまとめられており、今後の提案業務で役立つ内容でした。ありがとうございました。

- 大変わかりやすく多くの知見をいただきました。今後の活動にむけ大変参考になりました。

- サイバー攻撃の現状やとるべき対策についてわかりやすく解説していただき大変勉強になりました。業務で役立てられる内容でした。

まとめ

このセミナーを通じて、従来の対策では防ぎきれない高度なサイバー攻撃に対処するためには、迅速な対応が不可欠だということを学びました。エンドポイントにおける多くの情報を可視化するEDRは導入に大きなメリットがあり、また、どのように活用するかが重要であることも理解が進みました。

特に印象に残った点は2つあります。

1つ目は、迅速にデジタル証拠を収集・解析するファストフォレンジックを実現することの重要性です。

2つ目は、運用をアウトソースして最適化することの有効性です。

EDRを導入している企業も、これから検討を始める企業も、この2つを考慮しつつ、今一度セキュリティのあり方を見つめ直す必要があることを実感しました。

今回のセミナーは、サイバーセキュリティの最新動向と、EDRの重要性、そして効果的な運用方法について深く学ぶことができる、有意義な機会となりました。

*

AGESTでは様々なセミナーを開催しています。

今後のセミナー予定は以下よりご覧ください。